Tietoturva Nyt!

Kyberturvallisuuskeskukseen tulleiden kalasteluilmoitusten seasta esiin nousi tapaus, jossa kalasteluportaali muutti muotoaan potentiaalisen uhrin saaman sähköpostin perusteella. Portaalissa oli valmiiksi mallinnettuna suurimpien postitarjoajien kirjautumissivuja. Lisäksi myös Google Translaten "Käännä verkkosivu"-toimintoa käytetään kalasteluissa avuksi.

Kalastelusivustojen ja niille houkuttelevien sähköpostiviestien laatu vaihtelee paljon. Joissain tapauksissa viestin kieliasusta ja logoista pystyy jo suoraan päättelemään, että kyseessä on haitallinen tapaus. Myös kalastelusivujen laatu vaihtelee: joskus sivusto on hyvin aidon näköinen ja sisältää oikean toimijan logoja ja kuvamateriaalia.

Tamminkuun 2019 lopussa meille ilmoitetussa tapauksessa kalastelun kohteena ollut henkilö vastaanotti sähköpostiviestin, jossa ilmoitettiin sähköpostilaatikon täyttyneen. Perässä oli linkki, jota vastaanottajaa houkuteltiin klikkaamaan sähköpostilaatikon aktivoimiseksi uudelleen. Viesti itsessään oli kieliopillisesti oikeinkirjoitettua englantia, ja lähettäjän osoite oli väärennetty vastaamaan teknistä lähetysosoitetta. Ainoat selkeät tunnusmerkit väärinkäytökselle olivat pyyntö aktivoida sähköpostilaatikko sekä linkin osoittama oleva verkko-osoite: postilaatikoita ei tarvitse aktivoida uudelleen niiden täyttyessä ja linkin osoite ohjasi vieraaseen verkko-osoitteeseen.

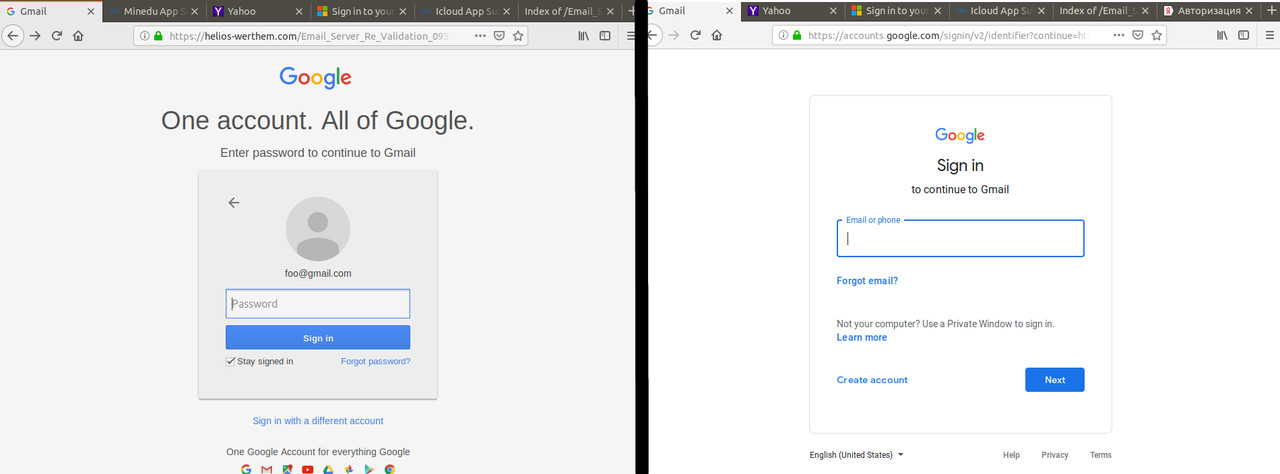

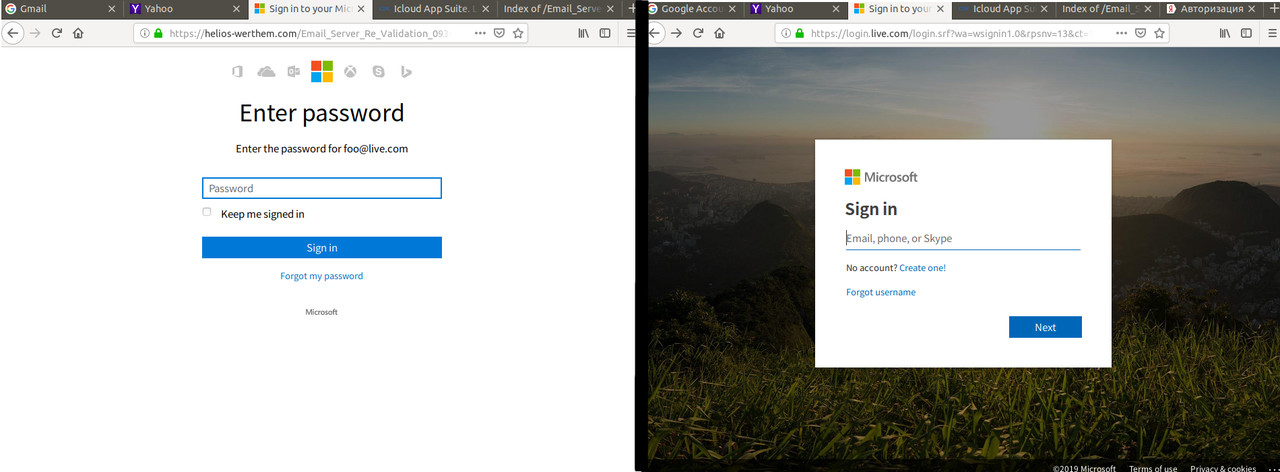

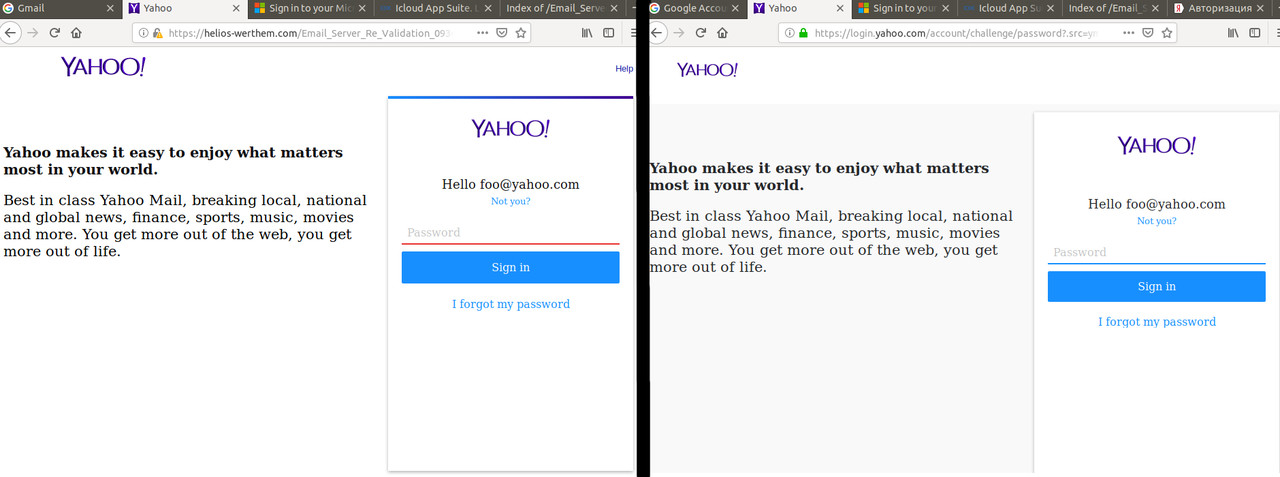

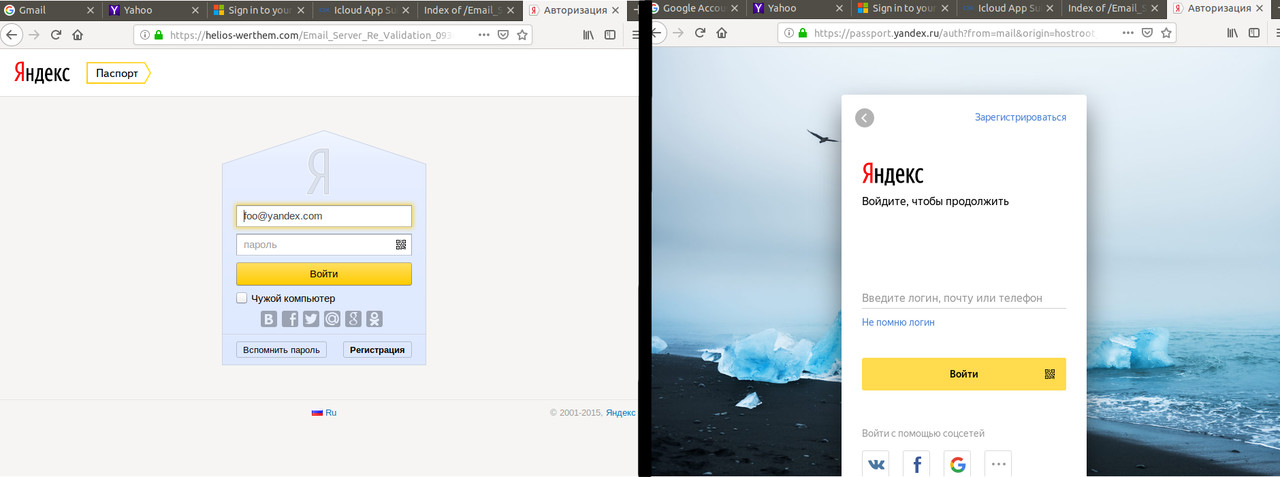

Linkin seassa oli hyökkääjän toimesta liitetty parametriksi käyttäjän sähköpostiosoite. Testeissä havaittiin, että kalastelusivusto oli rakennettu tunnistamaan sähköpostiosoitteen loppuosasta palveluntarjoaja, esimerkiksi Googlen Gmail sekä Yahoon postipalvelu, ja muuttamaan kirjautumisikkunaa suoraan sen mukaan. Uhri ei pystynyt muokkaamaan kirjautumisosoitetta lainkaan portaalissa omatoimisesti ja portaali generoi yksilöllisen kirjautumisinstanssin jokaiselle uhrille erikseen.

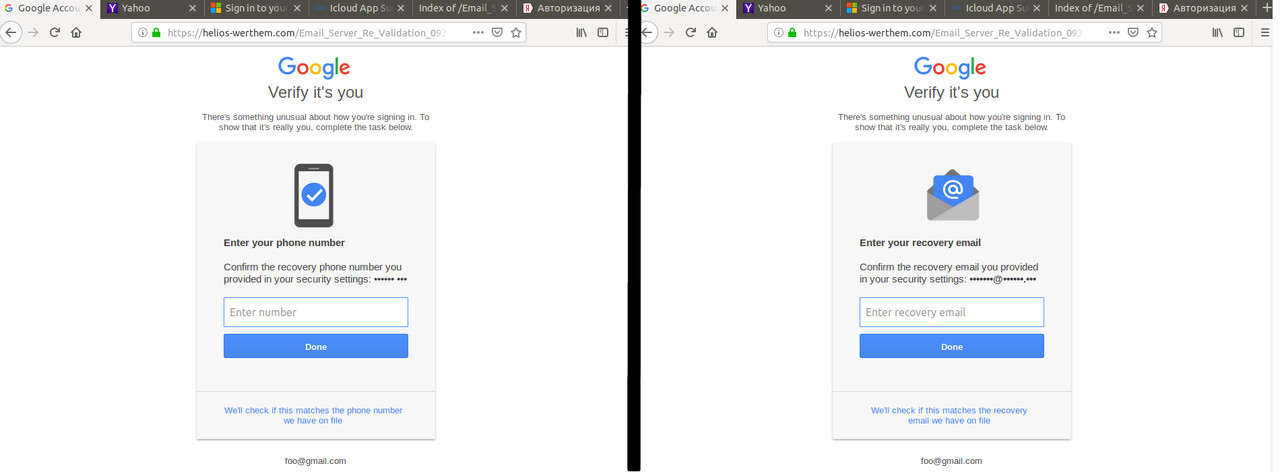

Alla olevissa kuvissa mustan viivan vasemmalla puolella oleva kuvakaappaus on hyökkääjän luoma portaali, ja oikealla oleva on havaintohetkellä olemassa ollut aito portaali. Kalasteluportaaliin oli luotu varmenne Let's Encrypt -palvelun kautta vähentämään epäilyksiä, mutta Yahoon osalta ulkoisesta lähteestä haettu kuva rikkoi selaimessa https-istunnon luottamuksellisuuden.

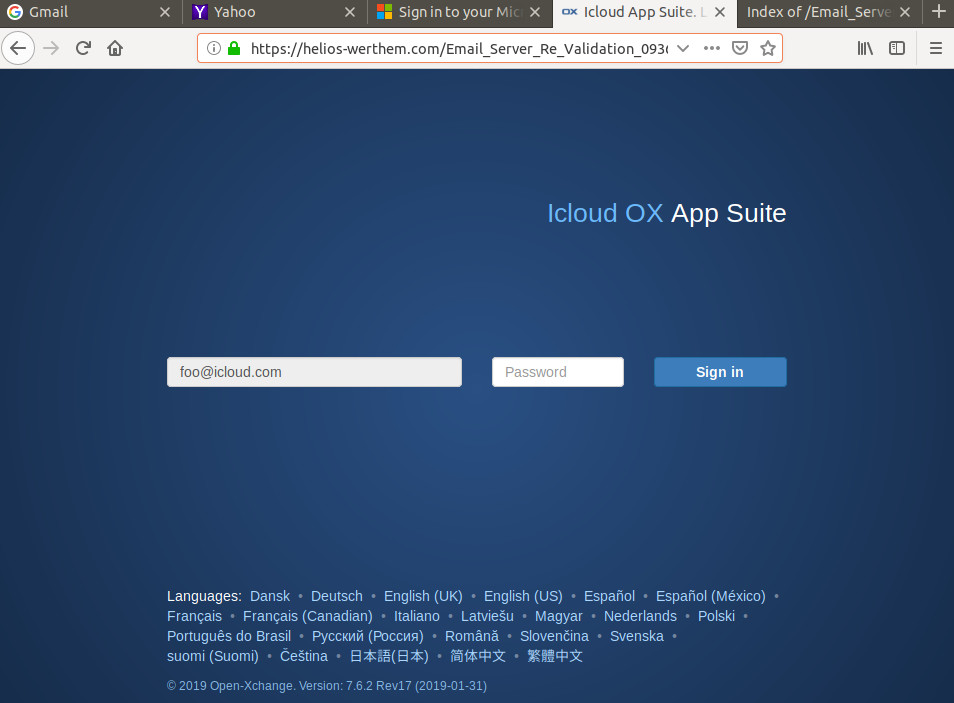

Jos portaali ei tunnistanut uhrin sähköpostiosoitteesta tarjoajaa, esiin tuli geneerinen OpenXchangen webmailin kirjautumisikkuna, tosin maustettuna domainkohtaisella otsikolla (esimerkissä Icloud).

Tämän lisäksi portaaliin oli myös luotu Gmailin MFA-autentikaatiota varten turvakysymyksiä, varasähköpostiosoitteita sekä puhelinnumeroita varten omat kalastelunäkymänsä. Näkymät poikkeavat todellisista siinä, että Google sumentaa osan merkeistä ja jättää muutaman näkyviin; eli esim. puhelinnumerosta näkyisi kaksi viimeistä numeroa suuntanumeron lisäksi.

Emme testanneet käytännössä, osasiko MFA-portaali murtaa suojatun Gmail-tilin samanaikaisesti, mutta teoriatasolla hyökkääjä olisi saanut näillä metodeilla riittävästi tietoa päästä tiliin sisään edes kerran ja suorittaa muita toimenpiteitä tilin oikeuksilla kunnes salasana vaihdettaisiin uuteen.

Kirjautumisketjun läpi käytyään portaali katkaisi session ja ohjasi uhrin kyseisen tarjoajan oikealle kirjautumissivustolle, jos sellainen oli tiedossa. Geneerisen sivuston tapauksessa portaali ohjasi uhrin uudelleen samalle sivulle.

Akamain tietoturva-asiantuntija Larry Cashdollar julkaisi aiemmin tässä kuussa samasta aiheesta blogikirjoituksen, jossa käsitellään Google Translaten kautta tehtyä kalastelua. Samassa ketjussa pyrittiin kalastelemaan sekä uhrin Google- että Facebook-tilejä peräkkäin. Kirjoitus löytyy osoitteesta https://blogs.akamai.com/sitr/2019/02/phishing-attacks-against-facebook-google-via-google-translate.html (Ulkoinen linkki). Hyökkäystavassa uhri ohjattiin Google Translate -sivustolle valmiilla linkillä, ja varsinainen kalastelusivusto esitettiin kyseisen sovelluksen näkymän kautta. Tällöin osoiterivillä uhrille näkyy ensisijaisesti Googlen tunniste ja sertifikaatti, mutta ylärivissä näkyy myös Translaten luoma otsikkoalue.

Kokonaisuutena voitanee siis sanoa, että tunnusten kalastelun uhka on edelleen hyvin relevantti ja kalastelu on aktiivista jatkuvasti. Osa kalastelusivustoista on tehty teknisesti todella hyvin ja väärennöksen tunnistaminen vaatii suurta tarkkuutta. Hyökkääjät pyrkivät pääsääntöisesti kalastamaan tunnettujen palveluiden tunnuksia väärentäen kirjautumissivustoja näyttämään visuaalisesti aidoilta. Lisäksi myös monivaiheisen kirjautumisen vuoksi pyritään keräämään käyttäjältä lisätietoja helpottamaan tilille murtautumista.

Kyberturvallisuuskeskus kehottaa käyttäjiä olemaan edelleen valppaana, ja ilmoittamaan havaituista tapauksista joko sähköpostitse tai verkkolomakkeen kautta. Onnistuneissa kalastelutapauksissa myös rikosilmoituksen tekeminen poliisille on erittäin suotavaa.