Tietoturva Nyt!

Tämä on Kyberturvallisuuskeskuksen viikkokatsaus (raportointijakso 2.9. - 8.9.2022). Viikkokatsauksessa jaamme tietoa ajankohtaisista kyberilmiöistä. Viikkokatsaus on tarkoitettu laajalle yleisölle kyberturvallisuuden ammattilaisista tavallisiin kansalaisiin. TLP:CLEAR

Tällä viikolla katsauksessa käsiteltäviä asioita

- Tietomurtojen muuttuvat trendit

- Verkkotallennusjärjestelmät rikollisten kohteena

- Huijaukset poliisin nimissä

- Ajankohtaiset kalastelut

- Viikon merkittävät haavoittuvuudet

- Google Chrome-selain

- Viikon 36/2022 Kyberturvallisuuskeskuksen julkaisut

Tietomurtojen muuttuvat trendit

Murtautuminen ja kiristyshaittaohjelmat

Pitkään trendinä olleet laaja-alaisesta kalastelusta alkaneet tietomurrot ovat saaneet rinnalleen nousevissa määrin erittäin kohdennettuja ja teknisesti monimutkaisia toimintatapoja. Sekä maailmalla että myös Suomessa on havaittu viimeisen vuoden aikana useita tapauksia, joissa tietomurron menetelmänä on toiminut saastunut USB-muistiväline. Ominaista näille tapauksille on ollut vaikeus jäljittää USB-laitteen tartunnan alkuperäistä lähdettä [1]. Lisäksi ulkomaalaisten tietoturvatutkijoiden raporteissa on nostettu esille tapauksia, joissa tietomurron jälkeen suoritetussa kiristyshaittaohjelmahyökkäyksessä uhrin on ollut hankalaa saada yhteyttä lunnaiden vaatijaan. Tämä on herättänyt tutkijayhteisössä kysymyksiä uhkatoimijoiden todellisista motiiveista [2].

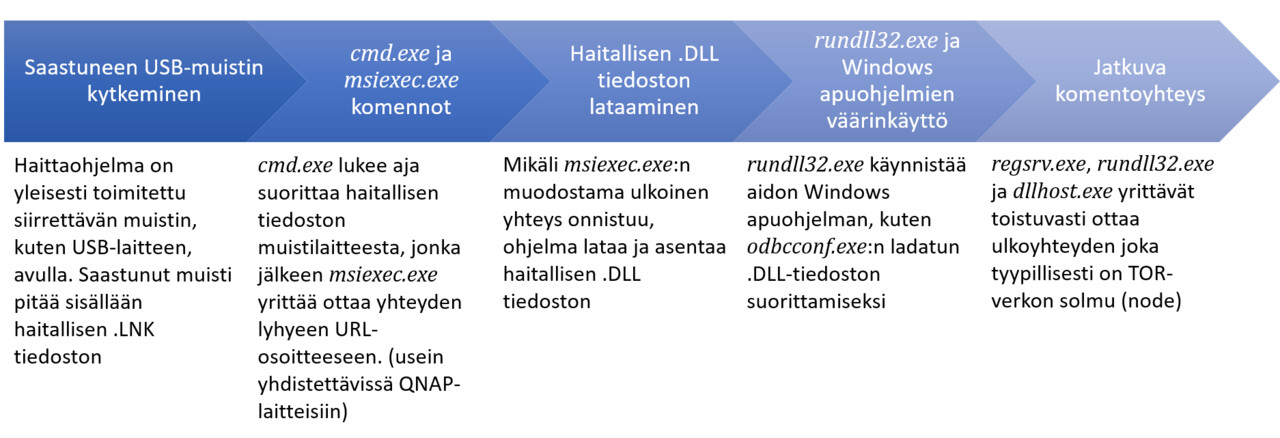

Yksi edellä mainitun kaltainen USB-hyökkäysmalli on Raspberry Robin. Raspberry Robin hyödyntää Windows-käyttöjärjestelmän omia ohjelmia yrittäen tällä tavoin piiloutua virustorjunta- ja tietoturvaohjelmistoilta [3]. Kyseessä ei ole yksittäinen haittaohjelma, vaan erilaisten haittaohjelmien ja hyväksikäyttötekniikoiden sarja. Hyökkäystapojen monimutkaisuus on usein merkki kyseessä olevan hyökkäyksen tarkasta kohdentamisesta. Yksinkertaisemmat massahyökkäykset taas ovat yleensä opportunististen rikollisten toteuttamia.

Mikä sitten altistaa kohteen juuri teknisesti vaativalle ja usein tarkasti kohdennetulle hyökkäykselle? Yleisesti maailmalla on havaittu riskin kasvua tilanteissa, joissa kohde on ollut merkittävästi esillä julkisuudessa tai poliittisesti aktiivinen. Riskiä voi nostaa myös kohteena olevan organisaation alueelliseen tai globaaliin toimintaan ja tilanteeseen liittyvät herkkyydet. Teknisesti erittäin vaativissa hyökkäyksissä on taustalla usein teknisesti kehittyneet verkkorikolliset tai valtiolliset toimijat, jotka valitsevat kohteensa tarkemmin kuin opportunistiset rikolliset.

Laaja-alaisissa kalastelusta alkavissa tietomurroissa kohteet valikoituvat usein ilman ennakkotiedustelua. Tässä taktiikassa luotetaan siihen, että kiireen tai päivittämättömien järjestelmien takia uhri tarttuu syöttiin. Esimerkkitilanteessa uhkatoimija lähettää kalasteluviestin kymmeneen miljoonaan sähköpostiosoitteeseen. Jos oletetaan kalasteluviestin pääsevän perille ohi teknisten suojausten 0,1% tilanteista ja keskimääräisen lunnasvaatimuksen olevan 250€, vain 10% vaatimuksen saaneista maksaessa olisi uhkatoimijan saama rikollinen hyöty noin 250 000€. Tämänkaltaisten hyökkäysten takaa löytyy usein niin ikään kyberrikollisten ryhmittymät, mutta myös yksittäiset rikolliset toimijat.

Liikenteen uudelleen reititys osana verkkovakoilua

Uudelleen pinnalle noussut uhkamalli, joka on näkynyt yksittäisinä tapauksina kesän aikana, on verkkoliikenteen uudelleenreititys [4]. Liikenteen uudelleenreitityksellä tai BGP-kaappauksella tarkoitetaan tilannetta, jossa kahden pisteen välinen liikenne reititetään kulkemaan luvatta kolmannen osapuolen kautta [5]. Kyseinen hyökkäys mahdollistaa uhkatoimijalle reaaliaikaisen kohteen liikenteen seurannan tai liikenteen nauhoittamisen. Vaikka suuri osa verkkoliikenteen sisällöstä olisi salattua, on hyökkääjän mahdollista saada tietoa kohteesta kaapatun verkkoliikenteen kuvailutietojen perusteella. Tällä tavoin hyökkääjän ei tarvitse varsinaisesti murtautua uhrin järjestelmiin päästäkseen tietoihin käsiksi. Yhtenä mahdollisena syynä uhkamallin uudelleenaktivoitumiseen voi olla viimeisen kahden vuoden aikana tapahtuneet etätyökäytäntöjen kasvu ja pilvisiirtymä.

[1] https://blogs.cisco.com/security/raspberry-robin-highly-evasive-worm-spreads-over-external-disks (Ulkoinen linkki)

[2] https://www.securityweek.com/hades-ransomware-hits-big-firms-operators-slow-respond-victims (Ulkoinen linkki)

[3] https://redcanary.com/blog/raspberry-robin/ (Ulkoinen linkki)

[4] https://medium.com/coinmonks/truth-behind-the-celer-network-cbridge-cross-chain-bridge-incident-bgp-hijacking-52556227e940 (Ulkoinen linkki)

[5] https://www.blackhat.com/presentations/bh-dc-09/Zmijewski/BlackHat-DC-09-Zmijewski-Defend-BGP-MITM.pdf (Ulkoinen linkki)

Verkkotallennusjärjestelmät rikollisten kohteena

Verkkotallennusjärjestelmien (NAS, network attached storage) valmistaja QNAP ilmoitti havainneensa uuden DeadBolt nimisen kiristyshaittaohjelmakampanjan kohdistuneen heidän laitteisiinsa. Hyökkäyskampanjan kohteena ovat QNAP:n avoimella rajapinnalla internetiin olevat NAS-laitteet, joissa on Photo Station ohjelma. Käyttäjien tulisi päivittää ohjelmistot uusimpiin versioihin. [1]

Hyökkäyksessä kiristyshaittaohjelmalla salataan kaikki laitteessa oleva tieto ja rikolliset vaativat uhrilta maksua tietojen palauttamiseksi. Kyseessä ei ole ensimmäinen kerta, kun rikollisten kohteena ovat yksityishenkilöidenkin käyttämät QNAP:n verkkotallennusjärjestelmät [2,3]. Vastaavanlaisia hyökkäyskampanjoita on nähty aiemminkin, esimerkiksi vuonna 2019 julkaisimme raportin (Ulkoinen linkki) erityisesti QNAP:n NAS-laitteita kohtaan suunnitellusta haittaohjelmasta.

Kuluneella viikolla myös Zyxel tiedotti haavoittuvuudesta verkkotallennusjärjestelmässään [4]. Käyttäjiä kehotetaan päivittämään laitteensa uusimpaan saatavilla olevaan versioon haavoittuvuuden hyväksikäytön ehkäisemiseksi.

Verkkotallennusjärjestelmiä käytetään usein henkilökohtaisten tietojen kuten kuvien, videoiden, ja muiden muistojen sekä sensitiivisten tietojenkin säilömiseen. Tämä tarkoittaa että laitteet ovat houkutteleva kohde kiristyshaittaohjelmatoimijoille, sillä talletettu tieto on usein ainutlaatuista ja uhrit siten todennäköisemmin valmiita maksamaan vaaditut lunnaat.

Vinkit verkkotallennusjärjestelmien turvalliseen käyttöön:

- Älä aseta laitetta suoraan avoimeksi internetiin, ellei se ole välttämätöntä. Suosi sen sijaan valmistajien tarjoamia turvallisia etäkäyttövaihtoehtoja

- Pidä laitteella asennettuna vain tarvitsemasi ohjelmistot

- Pidä laitteet ja niiden ohjelmistot päivitettyinä uusimpiin versioihin

- Käytä vahvoja salasanoja kaikilla laitteilla ja käyttäjätileillä

- Ota käyttöön säännöllinen varmuuskopiointi

[1] https://www.qnap.com/en/security-advisory/qsa-22-24 (Ulkoinen linkki)

[2] https://www.qnap.com/static/landing/2021/qlocker/response/en/ (Ulkoinen linkki)

[3] https://www.qnap.com/en/security-news/2022/take-immediate-actions-to-secure-qnap-nas-and-update-qts-to-the-latest-available-version (Ulkoinen linkki)

[4] https://www.zyxel.com/support/Zyxel-security-advisory-for-format-string-vulnerability-in-NAS.shtml (Ulkoinen linkki)

Huijaukset poliisin nimissä taas lisääntyneet

Kyberturvallisuuskeskuksen tietoon on tullut kasvaneita määriä poliisin nimissä yritetyistä huijauksista. Huijausviestien laatu on ollut vaihtelevaa ja niissä käytetty suomen kieli usein ontuvaa.

Huijausten määrän selkeä lisääntyminen viittaa samanlaiseen huijauskampanjan aktivoitumiseen, kuin viime viikolla raportoimamme [1] kasvaneet määrät kalasteluyrityksiä, luvattomia kirjautumisyrityksiä, ja toimitusjohtajahuijausten yrityksiä. Hyökkäyskampanjoista on nähtävissä rikollisten luottamus hyökkäyskampanjoidensa laajuuteen, sillä vaikka suurin osa huijausten vastaanottajista ei lankeaisi niihin, massiivisilla viestikampanjoilla on rikollisten todennäköisempää tavoittaa huijaukselle alttiimpia ihmisiä.

Samanlaisia huijausyrityksiä poliisin nimissä on havaittu aiemminkin. Viime huhtikuussa Poliisi julkaisi asiasta varoittavan tiedotteen [2]. Sähköpostiin tulevissa huijausviestissä vastaanottajaa kehotetaan toimimaan olemattomaan rikosepäilyyn liittyen. Vastaanottajia on esimerkiksi kehotettu tiukan aikarajan puitteissa vastaamaan haasteeseen poliisin sähköpostiosoitetta heikosti jäljittelevään sähköpostiosoitteeseen. Huijausviesteissä vastaanottajaa yritetään pelotella tiukoilla aikarajoilla ja vakavilla syytöksillä.

Mikäli saat ylläkuvatun kaltaisen sähköpostiviestin poliisin nimissä, älä avaa viestissä olevia liitteitä tai linkkejä vaan poista viesti. Epäilyttävien linkkien tai liitetiedostojen avaaminen voi johtaa haittaohjelman asentumiseen laitteelle. Jos kohtaat epäilyttävää toimintaa kybermaailmassa, älä epäröi olla meihin yhteydessä (Ulkoinen linkki). Jos uskot joutuneesi huijauksen uhriksi, tee asiasta rikosilmoitus verkossa tai lähimmällä poliisiasemalla. (Ulkoinen linkki)

[1] https://www.kyberturvallisuuskeskus.fi/fi/ajankohtaista/kyberturvallisuuskeskuksen-uusi-viikkokatsaus-352022 (Ulkoinen linkki)

[2] https://poliisi.fi/-/poliisi-varoittaa-poliisijohdon-nimissa-lahetetyista-huijausviesteista (Ulkoinen linkki)

Ajankohtaiset kalastelut

Kyberturvallisuuskeskuksen havaitsemat kalastelut kulkevat usein muun yhteiskunnan kierron mukaisesti. Kesästä alkaen olemme saaneet ilmoituspiikkejä koskien Veron nimeä hyödyntäviä kalasteluja (Ulkoinen linkki). Tämän yksi mahdollinen syy on heinäkuussa alkaneet, heinä- joulukuun ensimmäisinä tiistaina toistuva veronpalautuspäivä. Aiempien vuosien perusteella voidaan loppuvuodeksi odottaa ajankohtaisiin aiheisiin liittyen esimerkiksi joulunaikaan pakettihuijauksina. On myös mahdollista, että erilaiset energiaan tai varautumiseen liittyvät kalasteluyritykset tulevat yleistymään vallitsevan yleistilanteen vuoksi.

Jos olet syöttänyt tunnuksesi huijaussivustolle, toimi näin:

- Tee pankkiin ilmoitus. Näin verkkopankkitunnuksesi voidaan kuolettaa. Kuoleta tarvittaessa myös maksukorttisi, mikäli sen tiedot ovat joutuneet vääriin käsiin.

- Tee rikosilmoitus Poliisille. (Ulkoinen linkki) (Ulkoinen linkki)

- Ilmoita Kyberturvallisuuskeskukselle. (Ulkoinen linkki)

Viikon merkittävät haavoittuvuudet

Lisää yleistietoa haavoittuvuuksista ja käytetyistä termeistä löydät Tietoturva Nyt! -artikkelistamme Kyberturvallisuuskeskuksen haavoittuvuuskoordinaatio pähkinänkuoressa. (Ulkoinen linkki)

Google Chrome-selain CVE-2022-3075

Google julkaisi (Ulkoinen linkki) myös tällä viikolla päivityksen Chrome selaimeensa. Tämän viikon päivitys korjaa selaimesta löytyneen korkeaksi luokitellun haavoittuvuuden. Googlen ilmoituksen mukaan he ovat tietoisia, että nyt julkaistua haavoittuvuutta on jo käytetty hyväksi.

Haavoittuvuudet koskevat Google Chrome -selaimia alemmalla versionumerolla kuin:

- 105.0.5195.102 (Windows, Mac ja Linux)

Haavoittuvuuksien hyväksikäytön ehkäisemiseksi tulisi Google Chrome -selain päivittää uusimpaan saatavilla olevaan versioon kaikilla laitteilla joilla selainta käytetään. Myös Microsoft Edge, Brave, Opera ja Vivaldi-selainten käyttäjiä kehoitetaan päivittämään selaimensa päivitysten tultaessa saataville [1].

[1] https://www.csa.gov.sg/en/singcert/Alerts/al-2022-045 (Ulkoinen linkki)

Kyberturvallisuuskeskus kehottaa päivittämään laitteet ja ohjelmistot aina uusimpiin versioihin heti kun ne ovat saatavilla.

VIIKON 36/2022 KYBERTURVALLISUUSKESKUKSEN JULKAISUT

Tilaa Kyberturvallisuuskeskuksen uutiskirjeet , tai RSS-syötteet , jotta saat tiedot heti kun ne julkaistaan.