Tietoturva Nyt!

Tämä on Kyberturvallisuuskeskuksen viikkokatsaus (raportointijakso 10. - 16.2.2023). Viikkokatsauksessa jaamme tietoa ajankohtaisista kyberilmiöistä. Viikkokatsaus on tarkoitettu laajalle yleisölle kyberturvallisuuden ammattilaisista tavallisiin kansalaisiin.

Tällä viikolla katsauksessa käsiteltäviä asioita

- Laajalle levinnyt ja aktiivinen PowerApps-kalastelukampanja

- Romanssihuijauksia liikkeellä myös Google Chat -palvelussa

- Kyberturvallisuuskeskus toimii useissa yhteistyöverkostoissa - valokeilassa sote-alan verkostot

- CERT-EUn ja ENISAn raportti kyberuhkatoimijoiden jatkuvasta toiminnasta

- Päivitystiistai toi korjauksia lukuisiin haavoittuvuuksiin

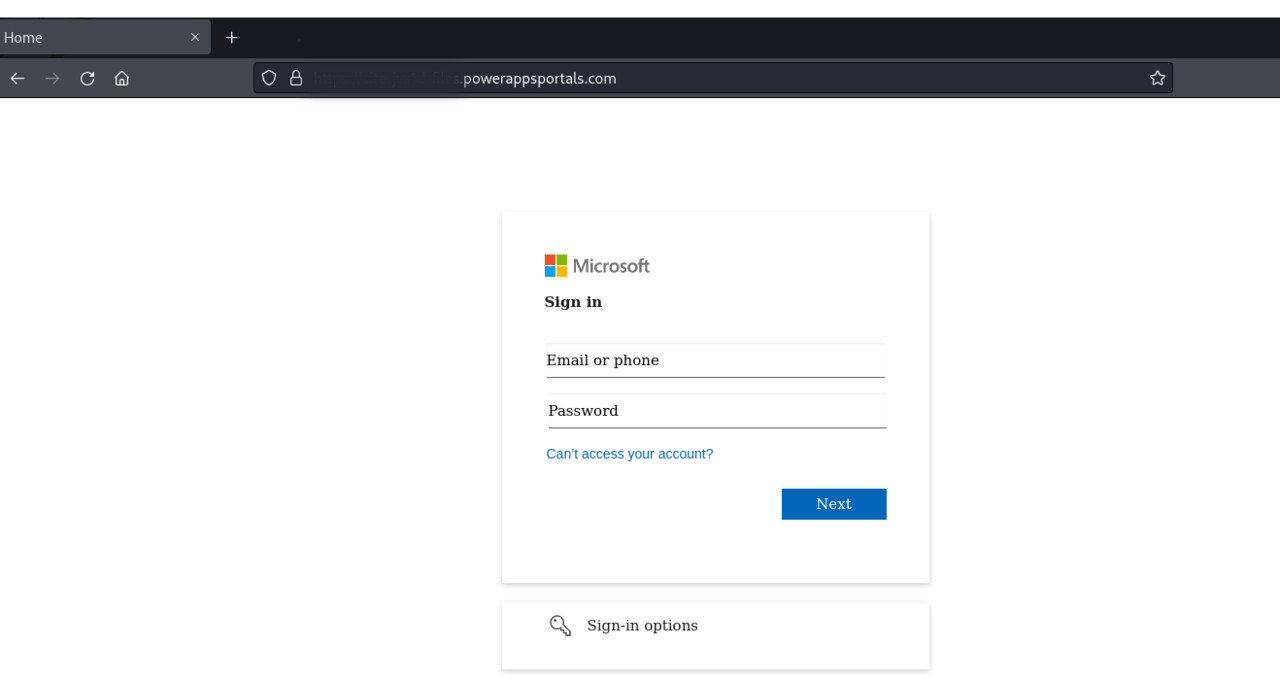

Laajalle levinnyt ja aktiivinen PowerApps-kalastelukampanja

Erityisesti organisaatioiden keskuudessa on viime viikkoina levinnyt kalastelukampanja, joka hyödyntää Microsoftin Power Apps -portaalia. Kampanjassa on lähetetty useita tuhansia kalasteluviestejä lukuisiin eri organisaatioihin. Power Apps -portaali on sovellusalusta, jolla voidaan esimerkiksi luoda nettisivuja tai muita verkkopalveluita.

Kalasteluviestejä lähetetään eteenpäin erityisesti aiemmin murrettuilta tileiltä. Viesteissä on usein teemana jonkinlainen salattu sähköposti, turvaposti tai asiakirja, jonka nähdäkseen käyttäjän tulisi antaa sähköpostin tunnukset. Näille sivuille syötetyt tunnukset menevät tosiasiassa rikollisille, joka saattaa käyttää niitä esimerkiksi kalasteluviestien eteenpäin lähettämiseen.

Kalasteluviestit ja -sivut on usein tehty hyvin vakuuttavasti. Sivuissa saattaa olla jopa viestin lähettäjäorganisaation tai turvapostipalvelua tarjoavan yrityksen logo. Kalastelusivujen "ylläpitoon" hyödynnetään Microsoftin Power Apps -portaalia, joten selain ei välttämättä osaa varoittaa haitallisesta sivusta. Tästä syystä suosittelemme käyttäjiä tarkistamaan erityisen tarkasti, mihin käyttäjä tosiasiassa on kirjautumassa.

Kalasteluviestit lähetetään usein murretun sähköpostitunnuksen aiemmille kontakteille ja yhteystiedoista löytyville henkilöille. Myös tästä syystä viesti saattaa vaikuttaa uskottavalta ja viestit leviävät nopeasti. Jos siis olet kalasteluviestin vastaanottajana, se ei tarkoita, että viesti olisi juuri sinulle erityisesti kohdennettu. Mikäli saat epäilyttävän viestin, joka näyttää sisältävän luottamuksellisen viestin tai asiakirjan, kannattaa tarkistaa mihin sivulle viestissä mainittu linkki vie.

"Mikäli linkki vie sivulle, jota et tunnista, kannattaa viestin lähettänyttä tahoa yrittää tavoittaa toisen viestintäkanavan, esimerkiksi puhelimen kautta ja varmistaa viestin aitous," neuvoo Kyberturvallisuuskeskuksen tietoturva-asiantuntija Olli Hönö.

Näin voit arvioida verkkosivun luotettavuutta

Selaimen osoiterivillä näkyvä osoite kertoo tarkasti, millä sivulla olet. Tämä on tunnistuskeinoista yksiselitteisin ja varmin. Ongelmaksi muodostuu oikean kirjautumissivuston osoitteen muistaminen ja sen vertaaminen mahdolliseen huijaukseen. Epäselvässä tilanteessa tunnuksiaan ei kannata syöttää sivulle, vaan avata oikea sivu esimerkiksi kirjanmerkkien tai sivuhistorian kautta. Sivun graafinen ulkoasu voi olla täydellinen kopio oikeasta sivusta, joten ulkoasu ei ole luotettava tunnistustekijä. Monimutkaisissa kalastelumalleissa aidon sivun sisältö saatetaan kopioida reaaliajassa alkuperäiseltä sivustolta kalastelusivulle, jolloin erottaminen ulkoasun perusteella on mahdotonta.

Sivun luotettavuutta arvioidessa moni pienempi tekijä ja niiden summa voivat nousta kohtuullisen merkittävään osaan

- Kirjoitusvirheet

- Epäilyttävä sisältö tai utelevat kysymykset

- Sivulle päätymisen alkuperä (sähköpostilinkki, edelleen ohjaus muualta jne.)

- Logojen ja ulkoasun graafinen tyylikkyys

- Yhteystietojen ja taustatoimijoiden tunnistaminen

Romanssihuijauksia liikkeellä myös Google Chat -palvelussa

Romanssihuijaukset ovat tuttuja jo pidemmältä ajalta, ja huijarit tehtailevat tällä keinolla edelleen petoksia, jopa valtiorajojen yli. Kyseessä on rikos, jonka uhriksi voi joutua kuka tahansa. Kyseisessä huijauksessa uhrille tuntematon henkilö lähestyy jollakin sosiaalisen median alustalla ja lähtee rakentamaan suhdetta uhriin. Huijarit ovat yleensä todella taitavia luomaan ihmissuhteita verkon yli ja yleensä tavoitteena on hyötyä uhrista rahallisesti tai saada haltuun henkilötietoja. Luottamuksen rakentamiseen voidaan käyttää paljon aikaa ja juuri tämä hitaasti eteneminen voikin johtaa siihen, ettei epäilyksiä viestittelijän aikeista ehdi syntyä.

Huijari voi lähestyä uhriaan missä tahansa sosiaalisen median palvelussa. Kyberturvallisuuskeskuksella on tiedossa tapauksia, joissa huijari on pyrkinyt siirtämään keskustelun palveluun, jossa hän voi joko saada lisää tietoja uhristaan tai alustalle, jossa hänellä on mahdollisuus peittää tehokkaasti oikea henkilöllisyytensä. Yhtenä tällaisena alustana toimii Google Chat -palvelu. Tämän viestintäsovellukseen käyttöönotto ei vaadi muuta kuin uuden Google-tilin luomisen, joten huijarin on helppo luoda valeidentiteettiä mukaileva uusi tili ja täten kätkeä oikea henkilöllisyytensä. Kun huijari pyytää siirtymään Google Chat -palveluun keskustelemaan, hän saa uhrin sähköpostiosoitteen tietoonsa. Sähköpostiosoite voi sisältää huijarille tärkeitä tietoja uhrista, kuten etu- ja sukunimen ja joskus myös syntymäajan. Näillä tiedoilla on mahdollista selvittää lisää tietoja uhrista ja myös kohdentaa huijausta paremmin.

Kyberturvallisuuskeskus toimii useissa yhteistyöverkostoissa - valokeilassa sote-alan verkostot

Verkostomainen yhteistyö on yksi Kyberturvallisuuskeskuksen olennaisista palvelutehtävistä. Keskus saa verkostoista arvokasta ensikäden tietoa yhteiskunnan kyberturvallisuuden tilasta ja trendeistä. Verkostoissa vaihdetaan monenkeskisesti tietoa niin akuuteista kyberuhkista kuin pitkäjänteisestä varautumisestakin.

Suomessa ja maailmalla sote-alan kyberturvallisuuden parantamiseksi tehdään yhteistyötä monella rintamalla. Kyberturvallisuuskeskus on mukana useissa verkostoissa, joista osaa se fasilitoi itse ja osaan osallistuu kutsuttuna. Suuri osa yhteistyöstä tapahtuu vapaaehtoisissa yhteenliittymissä. Kyberturvallisuuskeskuksella on roolinsa myös alan viranomaisyhteistyössä.

CERT-EUn ja ENISAn raportti kyberuhkatoimijoiden jatkuvasta toiminnasta

Euroopan unionin kyberturvallisuusvirasto (ENISA) ja CERT-EU julkaisivat yhdessä raportin varoittaakseen tiettyjen uhkatoimijoiden jatkuvasta toiminnasta. Raportin mukaan esitettyjen uhkatoimijoiden aktiviteetteja on havaittu useissa Euroopan unionin organisaatioissa.

Raportissa nousee esille Kiinaan liitettynä useita uhkatoimijoita, esimerkiksi APT27, APT30, APT31 ja Gallium. Lisäksi eri tietoturvatalot ovat arvioineet Ke3chang:n ja Mustang Pandan, olevan Kiinaan liitettäviä toimijoita.

ENISA ja CERT-EU kannustavat voimakkaasti kaikkia julkisen ja yksityisen sektorin organisaatioita EU:ssa soveltamaan julkaisussa lueteltuja suosituksia

Päivitystiistai toi korjauksia lukuisiin haavoittuvuuksiin

Vuodesta 2003 alkaen joka kuukauden toisena tiistaina on ollut "Patch Tuesday". Silloin esimerkiksi Microsoft julkaisee turvallisuuteen vaikuttavien haavojen korjauspäivitykset Windowsille, Officelle ja muille liitännäisille tuotteille. Päivitysaikataulu mahdollistaa paremman ennakoinnin ja suunnittelun, kun päivityksiä osataan odottaa tiettynä päivänä. Myös muut toimijat kuten Adobe ja SAP ovat ottaneet käyttöönsä saman aikataulun. Viimeisin "Patch Tuesday" oli 14.2.2023, päivitysten joukossa tarjotaan korjaukset esimerkiksi kolmeen jo hyväksikäytettyyn nollapäivähaavoittuvuuteen.

Nollapäivähaavoittuvuus-termillä tarkoitetaan että, ohjelmiston toimittaja tai kehittäjä on aivan äskettäin havainnut vian. Ongelman korjaamiseen on siis aikaa "nolla päivää" ennen kuin haavoittuvuus julkaistaan.

Pelkästään Microsoft on julkaissut melkein 80 korjausta, omat korjauksensa ovat julkaisseet myös esimerkiksi SAP, Citrix, Adobe ja Siemens. Suosittelemme tutustumaan julkaistuihin korjauspäivityksiin ja asentamaan päivitykset.

Tilaa Kyberturvallisuuskeskuksen uutiskirjeet , tai RSS-syötteet , jotta saat tiedot heti kun ne julkaistaan.