Organisaatioissa laajasti käytetyn Palo Alto GlobalProtect-tuotteen haavoittuvuutta (CVE-2024-3400) käytetään aktiivisesti hyväksi. Haavoittuvuudella on merkittäviä vaikutuksia ja se vaatii laitteiden päivitystä ja tutkintaa. Haavoittuvuudelle alttiita laitteita on syytä epäillä murretuiksi.

Palo Alton tuotteet ovat suosittuja myös Suomessa ja useita satoja verkon reunalla sijaitsevia laitteita on alttiina perjantaina 12.4. julkaistulle haavoittuvuudelle . Haavoittuvuuksien hyväksikäyttöyritykset tulevat jatkumaan ja jopa kasvamaan lähipäivinä. Haavoittuvuuden hyväksikäyttöön liittyvät esimerkkikoodit ovat jaossa internetissä ja täten myös hyökkääjien saatavilla.

Palo Alto GlobalProtect Gateway ja sen hallintaan käytetty GlobalProtect Portal ovat tuotteita, joita organisaatiot käyttävät esimerkiksi turvallisiin VPN-etätyöratkaisuihin. Kriittiset haavoittuvuudet näissä tuotteissa voivat tarjota avaimet käteen hyökkääjälle, koska tämänkaltaisten tuotteiden tarkoitus on mahdollistaa sisäänpääsy organisaation verkkoon.

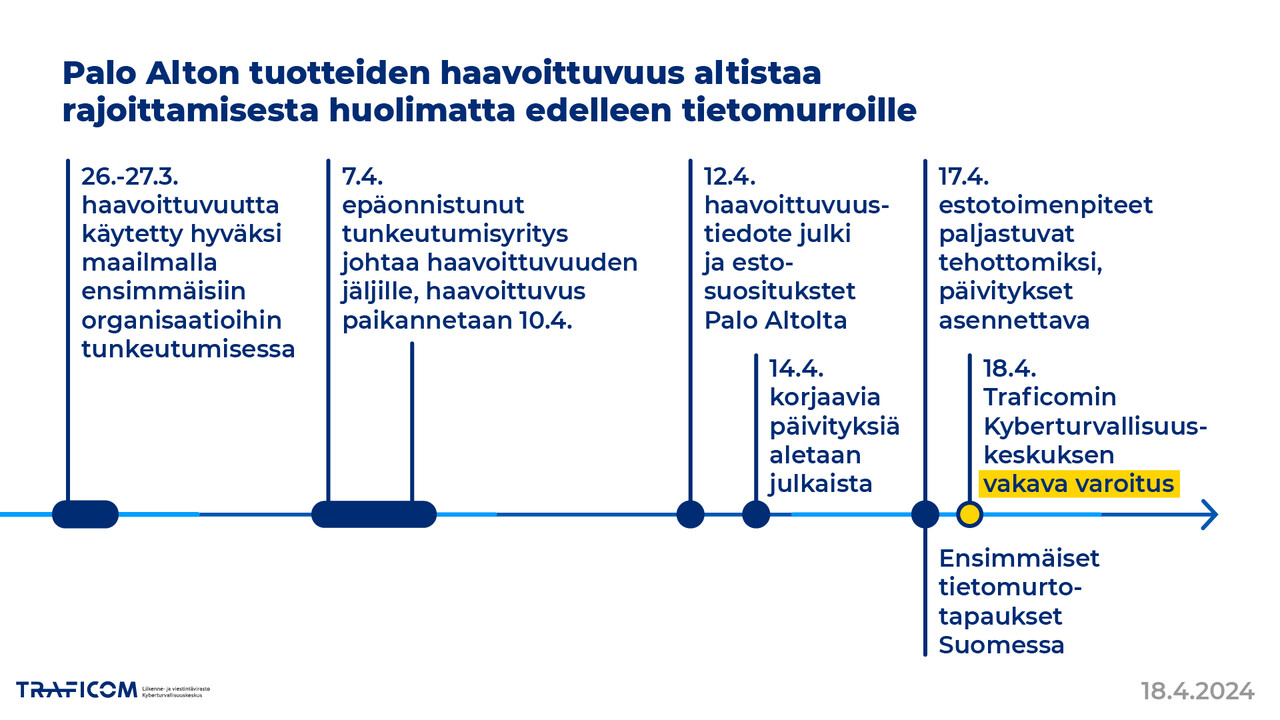

Tuotteita käyttävien organisaatioiden tulee reagoida kriittisiin haavoittuvuuksiin ja niiden korjaustoimenpiteisiin entistäkin nopeammin. Haavoittuvuuksien hyväksikäyttö on Palo Altonkin tapauksessa alkanut jo ennen korjaavien toimenpiteiden tai päivitysten julkaisua. Hyväksikäyttöyritykset ympäri maailmaa ovat jo alkaneet ja ensimmäisiä tietomurtohavaintoja on tehty myös Suomessa.

Merkittäviä muutoksia ensitietoihin

Kyberturvallisuuskeskus julkaisi 12.4.2024 haavoittuvuustiedotteen Palo Alton kriittisestä haavoittuvuudesta CVE-2024-3400. Haavoittuvuus koski aluksi vain GlobalProtect Gateway -tuotetta, jota käytetään laajalti myös Suomessa organisaatioiden VPN-toteutuksiin. Tällä viikolla uutisoitiin myös GlobalProtect Portal -tuotteen olevan haavoittuva.

Palo Alto ilmoitti aluksi pienen konfiguraatiomuutoksen mitigoivan, eli rajoittavan haavoittuvuuden hyväksikäyttöä. Tämä ei enää pidä paikkaansa ja useita onnistuneita hyökkäyksiä on havaittu myös Suomessa. Hyökkäyksien vaikutuksien ja laajuuden arviointi on aloitettu organisaatioissa. Organisaatioiden tulee päivittää haavoittuvat Palo Alto -laitteet uusimpiin PAN-OS-ohjelmistoversioihin välittömästi ja on erittäin suositeltavaa tutkia laitteet mahdollisen tietomurron vuoksi. Esimerkiksi laitteen lokista ja laitteelle lisätyistä uusista tiedostoista voi selvitä, mikäli laite on murrettu.

Havaintojen ilmoittaminen

Mikäli huomaatte, että laitettanne on hyväksikäytetty, on tärkeää ryhtyä toimiin välittömästi. Varmista, ettei laitteella olevia tietoja poisteta eikä laitetta asenneta uudelleen. Laitteen saa irrottaa verkosta, mutta laitetta ei tule sammuttaa. Valmistajan tiedotteesta on mahdollista saada tarkempia tietoja haavoittuvuuden tekniseen tutkintaan.

Otamme mielellämme vastaan ilmoituksia haavoittuvuuden hyväksikäytöstä, mikäli organisaatiossanne on niistä havaintoja. Havainnot voi ilmoittaa kotisivujemme lomakkeella tai cert@traficom.fi -sähköpostiosoitteen kautta.

Varoitus on poistettu 7.5.2024

Voit lukea artikkelin Varoituksen poistoon liittyen täältä (Ulkoinen linkki).

Varoituksen kohderyhmä

Kotimaiset organisaatiot, jotka käyttävät Palo Alto GlobalProtect -tuotteita. Haavoittuvuus ei koske loppukäyttäjiä tai tavallisia kansalaisia.

Pilvessä olevat NGFW-palomuurit eivät ole haavoittuvia, mutta haavoittuvuus koskee muita pilvessä käyttöönotettuja ja siellä hallittuja instansseja. Käyttäjän omassa virtuaali-instanssissa olevat NGFW-palomuuriratkaisut saattavat konfiguraatiosta riippuen olla haavoittuvia.

Ratkaisu- ja rajoitusmahdollisuudet

Onnistuneen tietomurron voi havaita seuraamalla laitteen verkkoliikennettä ja etsimällä merkkejä tunnetuista vaarantumisindikaattoreista (IoC), sekä tarkastamalla lokit epäilyttävien merkintöjen varalta.

Tiedotteessaan (Ulkoinen linkki) Palo Alto kertoo indikaattoreista, jotka kertovat hyväksikäytön yrityksistä. Lokimerkinnät, joissa viesti on failed to unmarshal session ja jotka sisältävät jotain muuta kuin GUID-merkkijonon (esimerkiksi ‘01234567-89ab-cdef-1234-567890abcdef’), kertovat hyväksikäyttöyrityksistä. Mikäli olette havainneet hyväksikäyttöyrityksiä, suosittelemme olettamaan, että haavoittuvuuden hyväksikäyttö on onnistunut ja laite on vaarantunut, vaikka hyväksikäytön onnistuminen voikin olla mahdollista varmistaa tapauskohtaisesti tarkemmin.

Asiakkaat voivat avata tapauksen Palo Alton asiakastukiportaalissa (customer support portal, CSP) ja ladata portaaliin teknisen tuen tiedoston (technical support file, TSF) tarkastaakseen, löytyykö laitteen lokeista merkkejä haavoittuvuuden hyväksikäytöstä (IoC).

Lisätietoa

- Tietoturvayhtiö Rapid7 on julkaissut kattavat ohjeet laitteiden tutkintaan (Ulkoinen linkki) [AttackerKB]

- Selostus haavoittuvuuden toiminnasta (Ulkoinen linkki) [watchTowr Labs]

- Palo Alton tiedote CVE-2024-3400 (Ulkoinen linkki) [Palo Alto Networks]

- Kyberturvallisuuskeskuksen haavoittuvuustiedote 12/2024

Päivityshistoria

Tarkennettu aiempaa sanamuotoa laitteiden päivityksestä: laitteita ei tarvitse uusia, vaan uusin PAN-OS-ohjelmiston versio riittää. Lisätty tarkennus NGFW-tuotteen haavoittuvuuteen.