PALVELU: YouTube

Kun jokainen päivä voi olla aprillipäivä - Mistä deepfakeissa on kysymys?

Huomioithan, että kun siirryt YouTuben sivuille, sillä on omat käytäntönsä evästeistä ja yksityisyydensuojasta.

Tällä viikolla kerromme mm. Linuxin käyttöjärjestelmän varaantaneesta kriittisestä haavoittuvuudesta ja julkaisimme DeepFake-tietopaketin.

Linux-käyttöjärjestelmäydintä käytetään lähes kaikkialla puhelimista, sähköautoista ja pelikonsoleista supertietokoniesiin ja huoltovarmuuskriittisiin järjestelmiin. Myös useimmat sosiaaliset mediat, www-sivut sekä pilvipalvelut toimivat Linux-pohjaisilla palvelimilla.

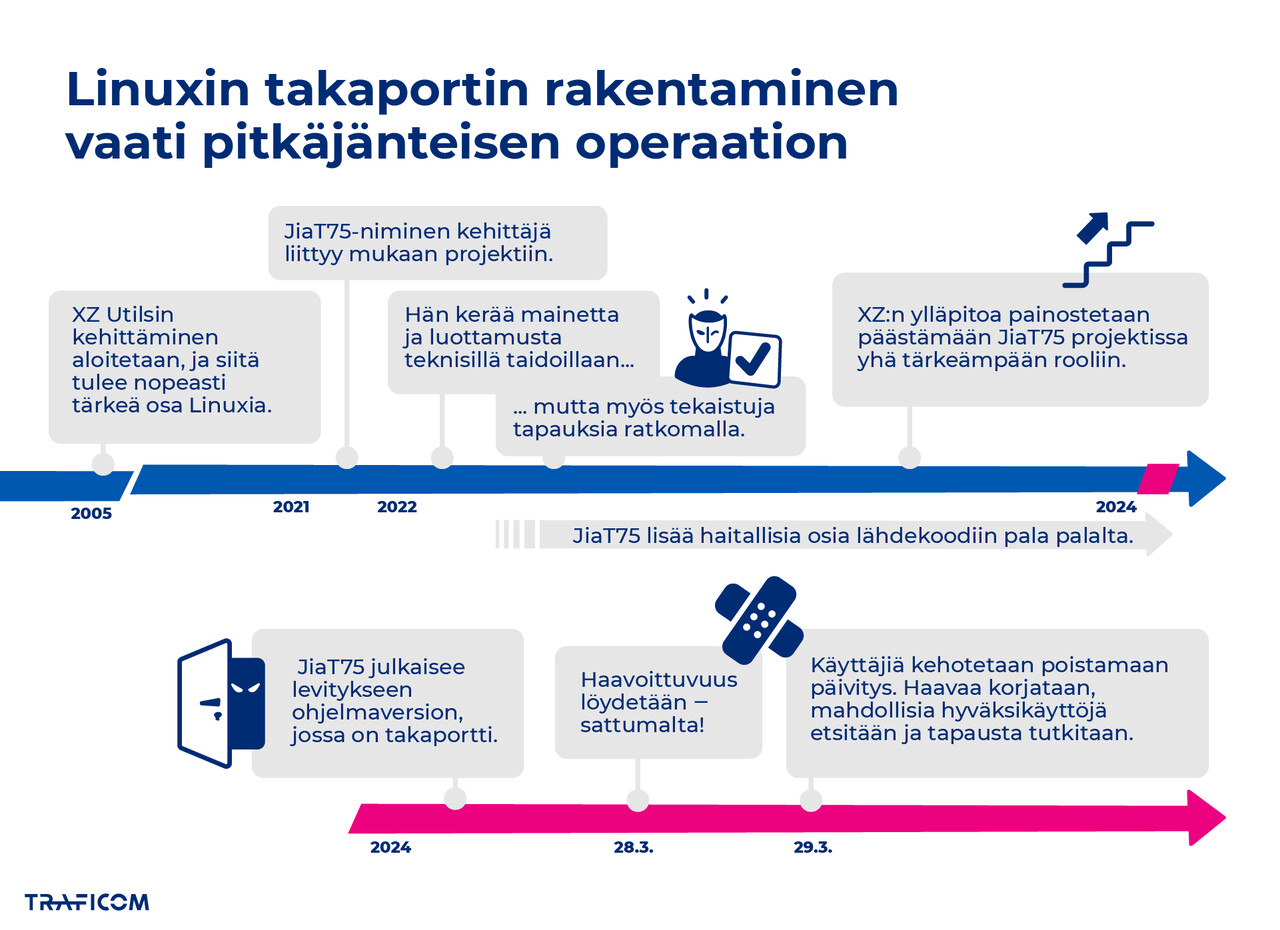

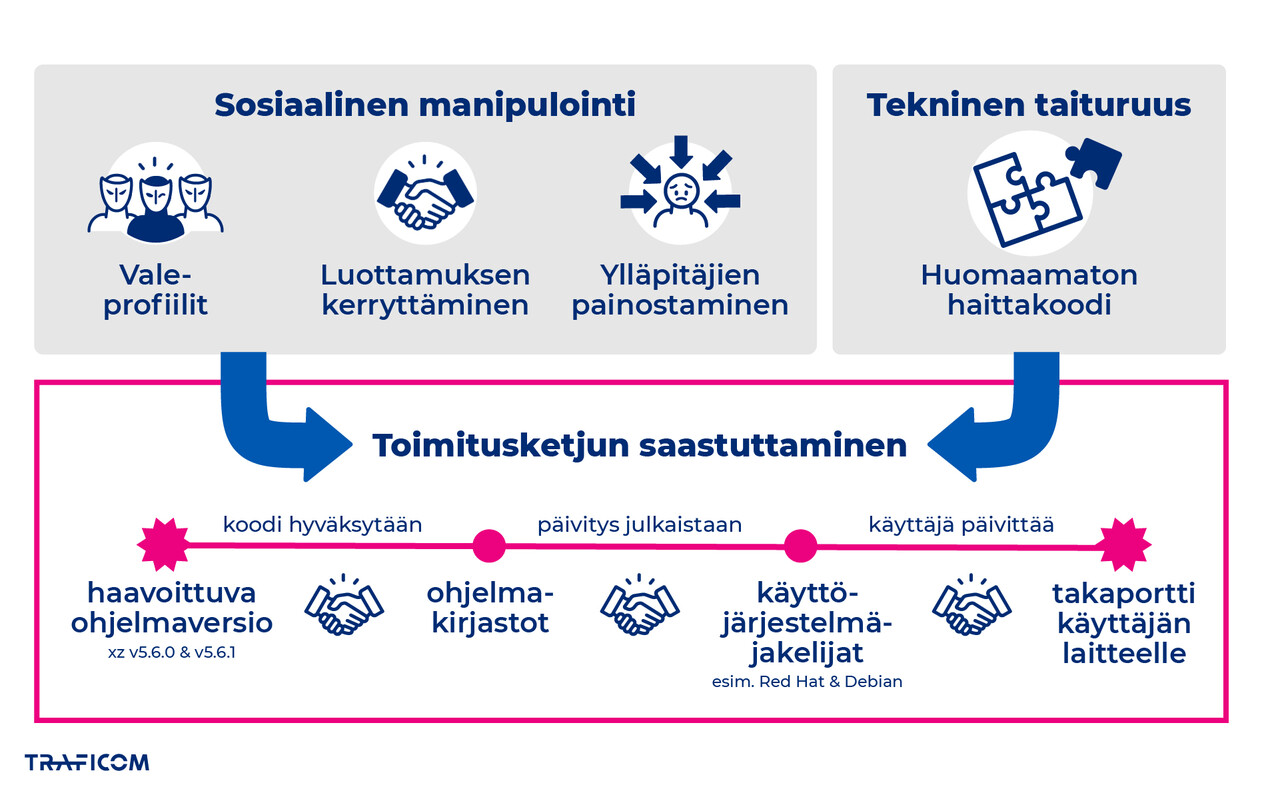

Perjantaina 29.3.2024 XZ Utils -ohjelmistossa raportoitiin toimitusketjuhaavoittuvuus. Linuxiin useimmiten kuuluvan XZ Utils -ohjelmiston helmikuussa julkaistuihin versioihin 5.6.0 ja 5.6.1 oli piilotettu haitallista koodia. Tällainen takaportti on ohjelmistoon piilotettu ominaisuus, jonka kautta pääsee salaa tunkeutumaan järjestelmään ja siten valvomaan sekä manipuloimaan sitä. XZ Utilsin edistynyt haavoittuvuus on takaportti, joka olisi tarpeeksi levitessään mahdollistanut laajojakin kyberhyökkäyksiä lähes mihin tahansa Linuxia ajaviin järjestelmiin. Sen kautta hyökkääjä olisi pystynyt käyttämään saastunutta järjestelmää omiin tarkoitusperiinsä periatteessa täysin vapaasti.

Linux-käyttöjärjestelmä perustuu avoimeen lähdekoodiin: kuka tahansa voi osallistua projektiin. Yhteistyön ansiosta kehittäminen, ylläpitäminen ja virheiden korjaaminen on tehokasta ja luovaa. Kehittäminen perustuu luottamukseen, joka pitää ansaita. Erilaiset suojamekanismit varmistavat, ettei mukaan päästetä esimerkiksi haitallista koodia.

XZ Utils -ohjelmistopaketin tapaus osoittaa, että suojausten kiertäminen vaatii aikaa, suunnitelmallisuutta ja tässä tapauksessa myös hyvin monimutkaista operaatiota. Toisaalta, avoimen kehittämisen ansiosta yksittäinen tarkkanäköinen kehittäjä huomasi haavoittuvuuden verrattain pienen poikkeaman vuoksi, ennen kuin se ehti lähteä leviämään laajasti päivityspakettien myötä.

Haavoittuvuuden paljastuttua käyttäjiä kehotettiin ensiapuna poistamaan saastunut päivitys. Mahdollisia hyväksikäyttöjä etsitään, haavaa korjaavia päivityksiä julkaistaan ja tapausta tutkitaan laajasti paraikaa. Toistaiseksi vakavia haavoittuvuuden hyväksikäyttöjä ei ole tiedossa.

Olet todennäköisesti törmännyt viime aikoina sanaan "deepfake". Mistä deepfakeissa, eli syväväärennöksissä ja niiden taustalla olevassa teknologioissa ja tekniikoissa on kysymys? Kyberturvallisuuskeskus on julkaissut verkkosivuillaan uuden tietopaketin deepfakeista ja niiden tunnistamisesta. Mukana on myös video, jolla havainnollistetaan konkreettisesti, mihin deepfake-teknologiat jo tänä päivänä pystyvät. Videolla esiintyy muun muassa pääjohtajamme Jarkko Saarimäen AI-avatar-kopio. Kannattaa tutustua ohjeisiin ja videoon.

Huomioithan, että kun siirryt YouTuben sivuille, sillä on omat käytäntönsä evästeistä ja yksityisyydensuojasta.

Traficomin ja Huoltovarmuuskeskuksen järjestämä kolmas 5G Hack the networks -hackaton Otaniemessä Espoossa lähestyy kovaa vauhtia. 17.-18.5. järjestettävän hackin kaikki kolme haastetta ja haastekumppanit on nyt julkistettu.

Haasteet ja haastekumppanit ovat

Tutustu haasteisiin ja ilmoittaudu mukaan 14.4. mennessä (Ulkoinen linkki).

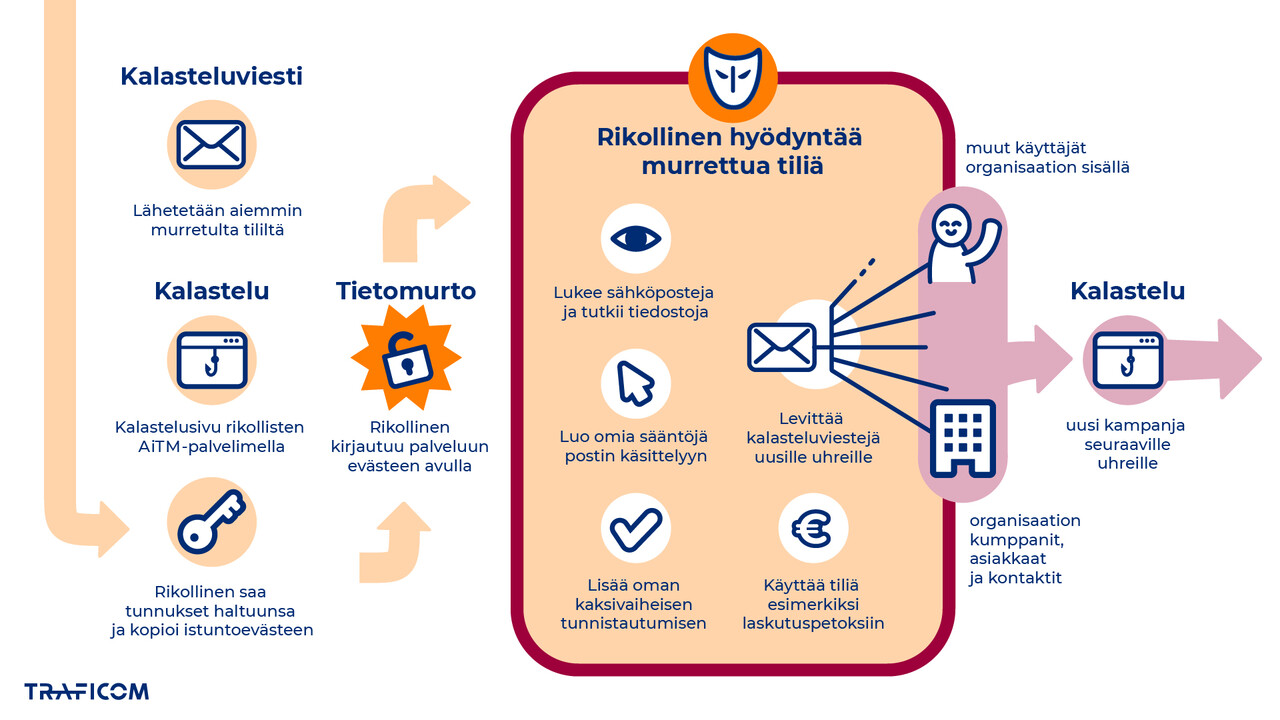

Kevään aikana Kyberturvallisuuskeskukselle on tullut useita ilmoituksia sähköpostitilien tietomurroista, joissa sähköpostitili on kaapattu monivaiheisesta tunnistautumisesta huolimatta. Adversary-in-the-middle (AiTM) on tekniikka, jolla voidaan ohittaa monivaiheinen tunnistautuminen. AiTM- tietojenkalastelutekniikka jo on yleistynyt Microsoft 365 -käyttäjätunnusten kalastelussa.

Julkaisimme uuden ohjeen, jossa kerromme, kuinka AiTM-kalastelutekniikka toimii M365-tietomurroissa ja kuinka sitä vastaan voi suojautua.

Miten tekoäly vaikuttaa kyberturvallisuuteen? Millaisia uhkia, mutta myös mahdollisuuksia tekoäly tarjoaa kyberturvallisuuden kehittämiseen ja uhkiin vastaamiseen? Miten tekoälyä sovelletaan tietoturvan kehittämisessä?

Muun muassa näitä kysymyksiä pohditaan Traficomin Kyberturvallisuuskeskuksen, Huoltovarmuuskeskuksen ja Kyberala ry:n järjestämässä webinaarissa. Tilaisuudessa lähestytään tekoälyä kyberturvallisuudessa sekä viranomaisten, yritysten että myös tutkimuksen näkökulmasta.

Webinaari järjestetään 11.4. klo 8.30-12.30 ja se on osa uutta kyberalan muutoksia tarkastelevaa Traficomin, Huoltovarmuuskeskuksen ja Kyberala ry:n webinaarisarjaa. Ilmoittautuminen webinaariin päättyy 10.4.

Webinaarin ohjelma ja ilmoittautuminen https://www.traficom.fi/fi/ajankohtaista/tilaisuudet/kyberala-murroksessa-webinaari-1142024 (Ulkoinen linkki)

NIS2-direktiivi tulee, oletko valmis? Olemme koonneet uudelle NIS2-aiheiselle sivustollemme lisätietoa uudesta direktiivistä, sen kansallisesta implementoinnista sekä muun muassa siitä, keitä NIS2-direktiivi koskee. Sivustolla on myös tietoa, millaisia vaatimuksia direktiivi asettaa. Sivua päivitetään sitä mukaa, kun kansallinen toimeenpano edistyy.

Mikä NIS2? Euroopan unionin verkko- ja tietoturvadirektiivi (ns. NIS-direktiivi) säätää tietoturvavelvollisuuksista ja häiriöraportoinnista useilla eri sektoreilla. Uusi NIS2-direktiivi korvaa aiemman EU:n verkko- ja tietoturvadirektiivin. Uuden kyberturvallisuusdirektiivin tavoitteena on vahvistaa sekä EU:n yhteistä että jäsenvaltioiden kansallista kyberturvallisuuden tasoa tiettyjen kriittisten sektoreiden osalta.

Direktiivissä osoitetaan yhteiskunnan kriittisille sektoreille kyberturvallisuutta vahvistavia riskienhallintavelvoitteita ja raportointivelvoitteet merkittävistä poikkeamista. Direktiivissä on lueteltu vähimmäistoimenpiteet, jotka kaikkien toimijoiden on toteutettava hallitakseen toimintoihinsa kohdistuvia kyberturvallisuusriskejä.

Lisätietoa asiasta löydät täältä: https://www.kyberturvallisuuskeskus.fi/fi/toimintamme/saantely-ja-valvonta/nis2-euroopan-unionin-kyberturvallisuusdirektiivi (Ulkoinen linkki)

Tässä koosteessa kerromme kuluneen viikon aikana Kyberturvallisuuskeskukselle ilmoitetuista ajankohtaisia huijauksista.

CVE: CVE-2024-3094

CVSS: 10

Mikä: Linux-jakeluiden XZ Utils -tiedostonpakkausohjelmiston 5.6.0 ja 5.6.1 versiot sisältävät haitallista koodia, joka sallii luvattoman pääsyn luoden takaportin järjestelmään. Haitallinen koodi on käytössä useissa Linux-jakeluissa.

Tuote: Linux-jakelut, joissa on käytössä XZ Utils -tiedostonpakkausohjelmiston 5.6.0 ja 5.6.1 versiot

Korjaus: Valmistaja suosittelee ottamaan käyttöön vanhemman version (5.4.6) XZ Utils -tiedostonpakkausohjelmiston tai poistamaan sen käytöstä kokonaan, sillä korjaavaa ohjelmistopäivitystä ei ole vielä julkaistu.

Julkaisimme asiasta haavoittuvuustiedotteen 10/2024 (Ulkoinen linkki).

Tämä on Kyberturvallisuuskeskuksen viikkokatsaus (raportointijakso 29.03.-04.04.2024). Viikkokatsauksessa jaamme tietoa ajankohtaisista kyberilmiöistä. Viikkokatsaus on tarkoitettu laajalle yleisölle kyberturvallisuuden ammattilaisista tavallisiin kansalaisiin.