Tietoturva Nyt!

Tällä viikolla kerromme rahanmenetyksistä lastensuojeluteemaisiin huijausviesteihin, Microsoftin uusista todentamismenetelmistä sekä viikottaisesta haittaohjelmasta. Kutsumme teidät myös kriittinen koodi -webinaariin.

Rahanmenetyksiä lastensuojeluteemaisten huijausviestien vuoksi

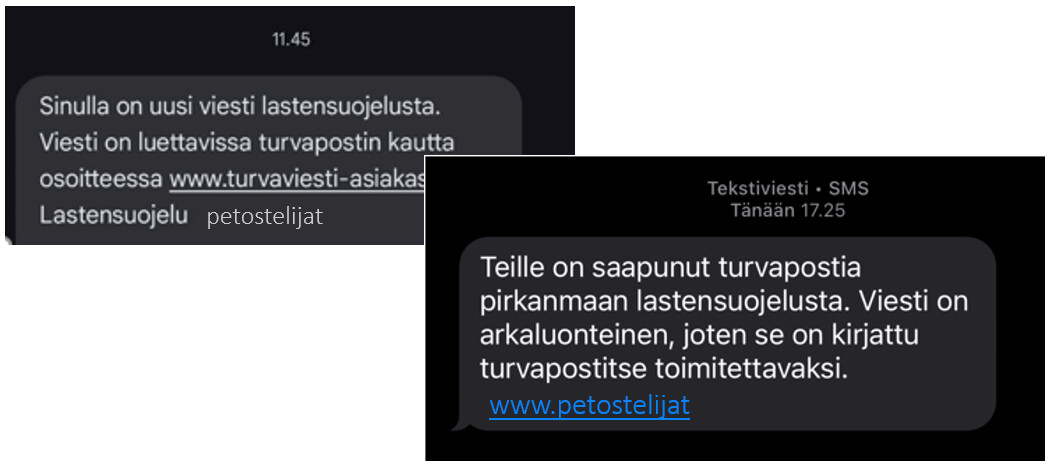

Rikolliset levittivät aktiivisesti huijaustekstiviestejä, joissa he esiintyivät esimerkiksi sosiaalityöntekijöinä ja viittasivat lastensuojeluun. Huijauksen uhreiksi on joutunut muun muassa yksittäisiä organisaatioita ja rahalliset menetykset ovat vaihdelleet tuhansista euroista aina sataan tuhanteen euroon saakka.

Ohjelmistotalo Visma Solutions kertoi, että yksittäisiä Netvisorin asiakkaita on myös joutunut tietojenkalastelun uhreiksi, koska asiakkaiden vahvan tunnistautumisen tunnuksiin on päästy käsiksi. Kalasteluviestit on naamioitu mm. lastensuojeluilmoituksiksi. Asiakkaiden turvaksi Netvisor on ottanut käyttöön maksuja koskevan lisävarmennuksen.

Olemme julkaiseet lastensuojelun nimissä lähetetyistä huijaisviesteistä erillisen Tietoturva nyt -artikkelin (Ulkoinen linkki)

Microsoftin uusiin todentamismenetelmiin siirtyminen

Microsoft on ilmoittanut siirtyvänsä Entra ID:ssä uusiin todentamismenetelmiin 30.9.2025, jolloin vanhat MFA (Multi-Factor Authentication) ja SSPR (Self-Service Password Reset) -käytännöt poistuvat. Siirtymä koskee kaikkia organisaatioita, mukaan lukien globaalien ylläpitäjien tunnukset. Varmistathan, että organisaationne Microsoft 365 -tilauksessa uusien todentamismenetelmien käyttöönotto on jo tehty tai se on suunnitteilla.

Vanhojen MFA- ja SSPR-käytäntöjen poistuessa käytöstä käyttäjät voivat menettää mahdollisuuden kirjautua tai palauttaa salasanojaan, mikäli uusia todennusmenetelmiä ei ole otettu käyttöön. Tämä koskee myös pääkäyttäjiä. Global Admin -tilit voivat menettää pääsyn Microsoft 365 -ympäristöön, jos todennusmenetelmiä ei ole määritelty uusissa Authentication Methods Policy -asetuksissa.

Toimintaohjeet:

- Tee siirto uuteen Authentication Methods Policy -käytäntöön ennen 30.9.2025.

- Käytä siirrossa apuna Migration Wizardia, joka mahdollistaa vaiheittaisen ja turvallisen siirtymän.

- Vanhat asetukset ovat voimassa siirron ajan, mutta poistuvat lopullisesti määräajan jälkeen.

Kriittinen koodi - Webinaari korkeakouluille 9.9.2025

Olemme Suomessakin nähneet varoittavia esimerkkejä siitä, mitä voi tapahtua, kun ohjelmistojen tietoturva pettää. Seuraukset voivat olla vakavia, aina yksityisten tietojen vuotamisesta yhteiskunnalle kriittisten palveluiden häiriöihin. Ohjelmistoturvallisuus ei ole vain tekninen kysymys, vaan osa yhteiskunnan toimivuutta ja luottamusta – huoltovarmuutta.

Tervetuloa 9. syyskuuta klo 9-11 järjestettävään webinaariin, jossa tarkastellaan muun muassa sitä, millaista osaamista nyt ja tulevaisuudessa tarvitaan ohjelmistojen turvallisuuden varmistamiseksi.

Aiheesta puhumassa asiantuntijoita mm. Huoltovarmuuskeskuksesta, Traficomin Kyberturvallisuuskeskuksesta ja Solitalta.

Tutustu tilaisuuden ohjelmaan ja ilmoittaudu mukaan alla olevasta linkistä:

Haittaohjelmakatsaus: Mirai

Mirai on haittaohjelma, joka saastuttaa älylaitteita ja kotireitittimiä. Mirai muodostaa älylaitteista etänä hallittavan botti- tai zombi-laitteiden verkoston. Tätä bottilaitteiden verkostoa käytetään usein hajautettujen palvelunestohyökkäysten käynnistämiseen. Loppuvuodesta 2016 Mirain bottiverkosto kaatoi suuria osia Internetistä, monet suositut palvelut hidastuivat merkittävästi ja vaikutukset ulottuivat miljooniin käyttäjiin.

Mirai skannaa internetiä ja etsii IoT-laitteita (Internet of Things), jotka käyttävät ARC-prosessoreita. Laitteet voivat olla mitä tahansa maatalouden laitteista, kastelujärjestelmistä, valvontakameroista tai autoista aina älyjääkaappiin asti. ARC-prosessoreissa käytetään pelkistettyä versiota Linux-käyttöjärjestelmästä. Mikäli oletuskäyttäjätunnus- ja salasanaparia ei ole muutettu, kykenee Mirai kirjautumaan laitteelle ja saastuttamaan sen.

Mirain koodia on kehitetty myös moniksi muiksi varianteiksi, joita ovat muun muassa Okiru, Satori, Masuta tai PureMasuta. Myös IoTrooper ja Reaper voidaan jäljittää Miraihin. Reaper kykenee vaikuttamaan suureen määrään laitteiden kehittäjiä ja sillä on paljon kehittyneempi kontrollointikyky bottiverkostonsa osiin.

Suojautumiseksi:

- Huolehdi laitteen päivitysten ajantasaisuudesta.

- Vaihda oletussalasanat.

- Pääsyn rajoittaminen (internetiin näkyvä verkko-osoite, käytä kotiverkkoa NAT:n kanssa - kotikäyttäjälle usein maksullista).

Ajankohtaiset huijaukset

Tässä koosteessa kerromme kuluneen viikon aikana Kyberturvallisuuskeskukselle ilmoitetuista ajankohtaisista huijauksista.

Toimi näin, jos tulit huijatuksi

- Ota viipymättä yhteys pankkiisi, jos olet tehnyt huijauksen perusteella maksun, rikollinen on päässyt verkkopankkiisi tai saanut maksukorttitietosi käsiinsä.

- Tee rikosilmoitus poliisille. Voit tehdä sähköisen rikosilmoituksen verkossa. (Ulkoinen linkki)

- Voit ilmoittaa asiasta myös Kyberturvallisuuskeskukselle.

- Ohjeet tietovuodon uhrille (Ulkoinen linkki)

Tutustu keinoihin tunnistaa ja suojautua nettihuijauksilta

Tutustu Viikkokatsaukseen

Tämä on Kyberturvallisuuskeskuksen viikkokatsaus (raportointijakso 29.08.-04.09.2025). Viikkokatsauksessa jaamme tietoa ajankohtaisista kyberilmiöistä. Viikkokatsaus on tarkoitettu laajalle yleisölle kyberturvallisuuden ammattilaisista tavallisiin kansalaisiin.