Tietoturva Nyt!

Tällä viikolla kerromme syyskuussa paljon vaikuttaneista M365-tilimurroista ja annamme ohjeita niiltä suojautumiseen. Kerromme myös Ruotsissa tapahtuneesta laajalti vaikuttaneesta tietovuodosta sekä toimitusketjuhyökkäyksistä. Kyberkestävyyssäädöksen haavoittuvuuksista raportointivelvollisuus astuu voimaan 11.9.2026 ja ohjeistamme miten sen osalta organisaatioiden tulisi toimia. Tämän viikon haittaohjelmakatsauksessa tutustumme Tinba -haittaohjelmaan.

Tällä viikolla katsauksessa käsiteltäviä asioita

- Microsoft 365 -tilimurtojen kiihtyvä tahti jatkuu syyskuussa - ota käyttöön tietomurroilta suojaavat käytännöt

- Ruotsissa on vuotanut noin miljoonan henkilön tiedot tietomurron seurauksena

- Mitä ovat toimitusketjuhyökkäykset?

- Kyberkestävyyssäädöksestä tuleva haavoittuvuuksien ja tietoturvaan vaikuttavien vakavien poikkemien raportointivelvoite astuu voimaan 11.9.2026

- Haittaohjelmakatsaus: Tinba

Microsoft 365 -tilimurtojen kiihtyvä tahti jatkuu syyskuussa - ota käyttöön tietomurroilta suojaavat käytännöt

Kyberturvallisuuskeskukselle on ilmoitettu vuoden 2025 elokuun loppuun mennessä yhteensä 330 Microsoft 365 -tilimurtoihin tai niiden yrityksiin liittyvää tapausta. Elokuun aikana tapauksia ilmoitettiin ennätykselliset 70 kappaletta. Kiihtyvä trendi on kuitenkin jatkunut myös syyskuussa ja näyttää todennäköiseltä, että elokuun ennätyksellinen määrä ylittyy. Syyskuun aikana ilmoituksia on tullut kolmen ensimmäisen viikon aikana 57 kappaletta. Murroille ja jatkokalasteluviesteille altistuneita organisaatioita on lukuisia ja yhden organisaation sisällä voi tapahtua useita tilimurtoja.

Julkaisimme M365-tilimurtoihin liittyen vakavan varoituksen 9.9.2025. Varoitus koskee yrityksiä ja muita organisaatioita sekä niiden työntekijöitä, jotka käyttävät M365-tuotteita. Rikolliset kirjautuvat varastettujen tunnusten avulla M365-palveluihin ja kaapattuja tilejä hyödynnetään uusien tietojenkalasteluviestien lähettämiseen sekä laskutuspetosten tekemiseen. Tilimurrot mahdollistavat luvattoman pääsyn sähköposteihin ja dokumentteihin, mikä altistaa luottamukselliset tiedot väärinkäytölle. Pahimmillaan tilimurrot voivat johtaa liiketoiminnan häiriöihin, mainehaittoihin, toimia porttina laajemmille hyökkäyksille ja aiheuttaa merkittäviä taloudellisia menetyksiä.

Julkaisimme aiheesta lisäksi Tietoturva Nyt! -artikkelin "Suojaa Microsoft 365 -ympäristösi tietomurroilta ennakkoon – pääsy käyttäjätilille voidaan estää vielä silloinkin, kun tunnukset ovat vuotaneet". Tässä artikkelissa kerromme, kuinka ehdolliset käyttöoikeudet auttavat organisaatioita torjumaan M365-tietomurtoja jopa silloin, kun hyökkääjä on saanut haltuunsa käyttäjän tunnukset. Artikkeli on suunnattu erityisesti M365-palveluja käyttävien organisaatioiden ylläpitäjille.

Ruotsissa on vuotanut noin miljoonan henkilön tiedot tietomurron seurauksena

Ruotsalaisorganisaatio Miljödataan kohdistunut tietomurto puhuttaa myös Suomessa. Kyberturvallisuuskeskuksen tietoturva-asiantuntija Roni Kokkola kommentoi asiaa myös MTV uutisille (https://www.mtvuutiset.fi/artikkeli/kyberturvallisuuskeskus-ruotsin-tietomurrosta-ei-voida-sulkea-pois-ettei-vastaavia-tapauksia-ilmenisi-myos-suomessa/9222280 (Ulkoinen linkki)).

Julkisten tietojen perusteella tietomurto koskee yli miljoonaa ihmistä (https://yle.fi/a/74-20182802 (Ulkoinen linkki)). Miljödata on organisaatio, joka toimittaa henkilöstöhallinnon järjestelmiä Ruotsin kuntasektorille. Tietomurrossa vuotanut data sisältää mm. henkilötietoja ja työntekijätunnuksia.

Tuoreimpien tietojen mukaan tietomurrossa on vuotanut myös yritysten tietoja (https://yle.fi/a/74-20183096 (Ulkoinen linkki)).

Vastaavanlaajuisia tietomurtoja tapahtuu harvoin pohjoismaissa. Vuonna 2024 tapahtuneesta Helsingin kaupungin tietomurrosta on saatavilla paljon julkista tietoa. Kyberturvallisuuskeskus on viestinyt aiheesta ja OTKES-raportista lisää viikkokatsauksessa 25/2025 (/fi/ajankohtaista/kyberturvallisuuskeskuksen-viikkokatsaus-252025 ).

Helsingin tietomurtoa on käsitelty esimerkiksi DVV:n VAHTI-ajankohtaiskatsauksessa 20.8., jonka voit katsoa tallenteena täältä (Ulkoinen linkki).

Kesäiset nostot Helsingin tietomurrosta ovat edelleen ajankohtaiset jokaiselle organisaatiolle kyberhyökkäyksiltä varautumiseen:

- Tiedä mitä laitteita ja tuotteita organisaatiollasi on käytössä, etenkin verkon reunalla

- Päivitä laitteet säännöllisesti ja korvaa vanhentuneet ajoissa uusilla ratkaisuilla

- Huolehdi, että verkon reunalaitteilla on käytössä monivaiheinen tunnistautuminen tai jokin muu turvallinen tapa tunnistautumiseen

- Monitoroi ympäristöä vähintään kriittisten laitteiden osalta

- Harjoittele säännöllisesti, jotta kriittiset havainnot huomataan ajoissa ja niihin reagoidaan asianmukaisella tavalla

Mitä ovat toimitusketjuhyökkäykset?

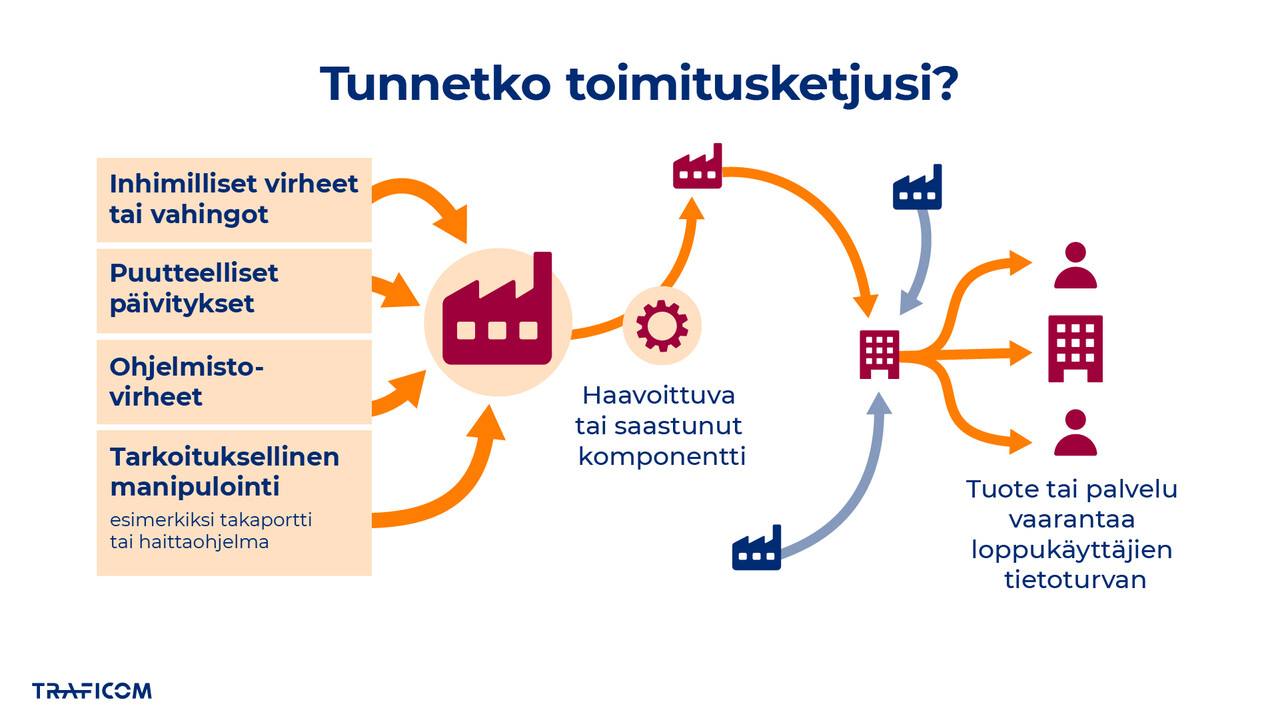

Toimitusketjuhyökkäys on kyberhyökkäystapa, jossa rikolliset eivät iske suoraan lopulliseen kohteeseen, vaan hyödyntävät toimittajaa, alihankkijaa tai ohjelmistokumppania päästäkseen käsiksi kohdeorganisaatioon. Kun pääsy varsinaiseen kohteeseen on varmistettu, voidaan sitä käyttää erilaisiin jatkohyökkäyksiin, kuten tietomurtoihin ja kiristyshaittaohjelmahyökkäyksiin.

Toimitusketjuihin kohdistuvat hyökkäykset voivat vaikuttaa useisiin organisaatioihin yhdellä kertaa. Viimeaikaisia esimerkkejä toimitusketjuihin kohdistuneista hyökkäyksistä ovat BadBox 2.0 -haittaohjelmatartunnat sekä viime viikkoina uutisoidut Node.js-ekosysteemin npm-paketteihin kohdistuneet tapaukset. Lisäksi esimeriksi Valion tietomurtotapaus vuoden 2024 lopulta osoittaa, miten palvelutoimittajien tai ulkoistettujen järjestelmien heikkoudet voivat johtaa vakaviin seurauksiin niin tietovuotojen uhreille kuin organisaatioillekin.

Toimitusketjujen merkitys kyberturvallisuudessa kasvaa jatkuvasti, koska organisaatiot nojaavat yhä enemmän ulkoisiin toimittajiin ja ohjelmistokumppaneihin. Toimitusketjuriskin tunnistamisessa ja hallinnassa auttaa hyvä omaisuudenhallinta. Osana omaisuusluetteloa organisaatioiden kannattaa laatia myös toimijaluettelo, johon kootaan palveluntarjoajat ja toimittajat sekä heidän toimittamansa tuotteet.

Suojautuminen ylläkuvattua uhkaa vastaan edellyttää organisaatiolta myös kattavaa riskienhallintaa: toimittajien arviointia, jatkuvaa valvontaa, ohjelmistojen tarkistuksia ja tiukkoja sopimuksellisia velvoitteita. Lisäksi organisaatioiden on rakennettava yhteistyötä toimitusketjun eri osien välillä, sillä kyberturvallisuus ei ole vain yksittäisen toimijan vaan koko verkoston vastuulla. Hyökkäysten torjuminen vaatii sekä teknisiä ratkaisuja että yhteistyöhön perustuvaa lähestymistapaa.

Lue lisää aiheesta:

Kyberkestävyyssäädöksestä tuleva haavoittuvuuksien ja tietoturvaan vaikuttavien vakavien poikkemien raportointivelvoite astuu voimaan 11.9.2026

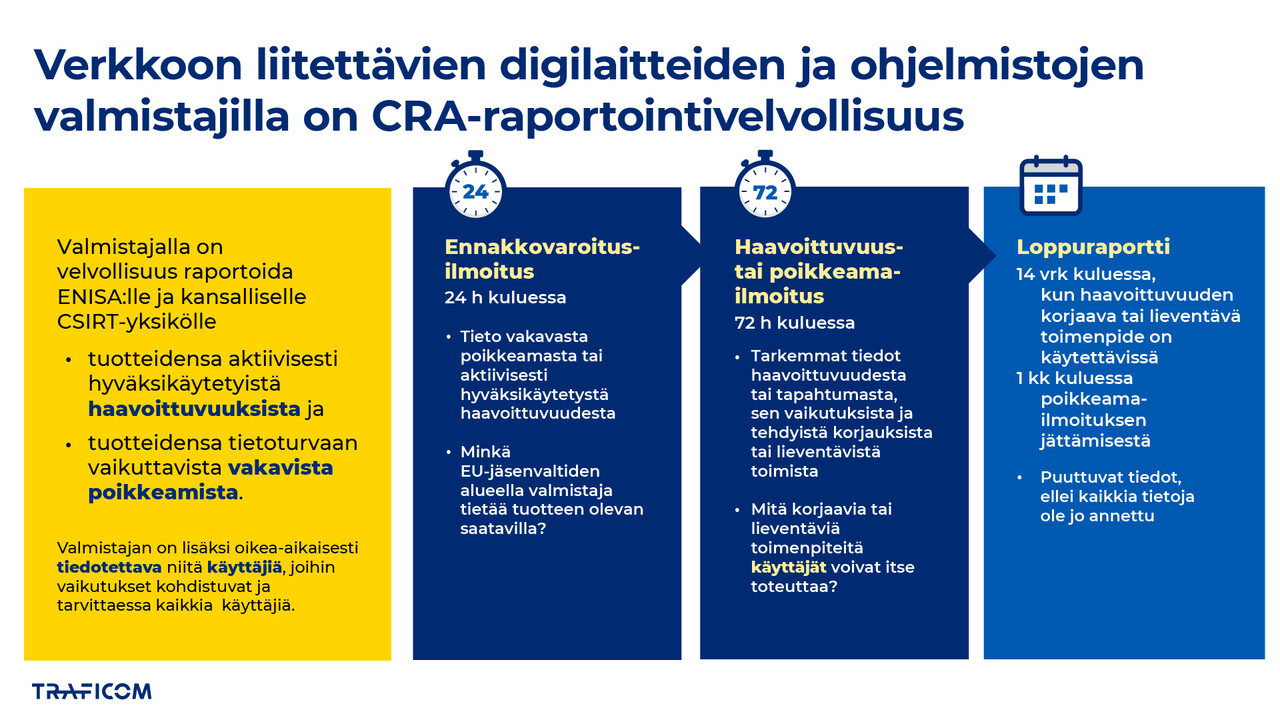

EU:n kyberkestävyyssäädös (Cyber Resilience Act, CRA) asettaa uudet velvoitteet aktiivisesti hyväksikäytettyjen haavoittuvuuksien ja tuotteiden tietoturvaan vaikuttavien vakavien poikkeamien raportoinnille.

Kyberkestävyyssäädös koskee digitaalisen elementin sisältäviä laitteita tai ohjelmistoja, jotka ovat suoraan tai epäsuorasti liitettävissä toiseen laitteeseen tai verkkoon. Haavoittuvuuksien raportoinnin vaatimukset koskevat kaikkia EU:n markkinoilla olevia soveltamisalaan lukeutuvia tuotteita, ei ainoastaan markkinoille saatettavia tuotteita.

Mitä valmistajien ja maahantuojien tulisi tehdä nyt?

- Tarkista kuuluuko tuote CRA:n soveltamisalaan. Jos tuote kuuluu soveltamisalaan, selvitä myös missä EU:n jäsenvaltioissa tuote on asetettu saataville.

- Päivitä haavoittuvuuksien hallintaprosessit vastaamaan CRA vaatimuksia: Miten toimitaan, kun vastaanotat ilmoituksen haavoittuvuudesta? Miten teet itse ilmoituksen? Ota huomioon CRA aikarajat.

- Kouluta henkilökuntaa: Varmista, että tuotekehitys-, tietoturva- ja lakitiimit tuntevat CRA:n vaatimukset.

- Seuraa Kyberturvallisuuskeskuksen viestintää CRA:han liittyen ja ole tarvittaessa yhteydessä Kyberturvallisuuskeskukseen

Haittaohjelmakatsaus: Tinba

Tinba-haittaohjelma pyrkii saastuttamaan päätelaitteen ja saavuttamaan pääsyn käyttäjän verkkopankkiin tai muille rahoja sisältäville tileille ja varastamaan käyttäjän rahoja. Tinba tai Tiny Banker -troijalainen on keskittynyt verkkopankkeihin kohdistuneisiin hyökkäyksiin erityisesti Venäjällä. Tinba on kooltaan pienimpiä tiedossa olevia troijalaisia. Tinban lähdekoodi on julkaistu internetissä ja uusia variantteja haittaohjelmasta ilmestyy tasaiseen tahtiin.

Tinban saastumassa järjestelmässä selain saattaa käyttäytyä epätavallisesti tai järjestelmä voi kaatua. Tyypillistä on, että pankin sivustolla näkyy odottamaton ponnahdusikkuna, jossa pyydetään tekemään jotain tavallisuudesta poikkeavaa kuten syöttämään siihen käyttäjään arkaluontoisia tietoja. Pankkitroijalaiset ovat hienovaraisia haittaohjelmia, ne odottavat ja piilottelevat saastuneessa järjestelmässä niin kauan, että käyttäjä aikoo kirjautua verkkopankkiin. Tinba käyttää keyloggeria varastaakseen tilin käyttäjänimen sekä salasanan ja lähettää ne rikollisille.

Tinba saastuttaa koneen tyypillisesti ladatun ilmaisohjelma kautta, kalasteluviestien saastuneiden linkkien tai liitteiden avulla. Tinba voi levitä myös, mikäli käyttäjä klikkaa ponnahdusikkunaa tai lataa sisältöä dark webistä tai torrent-tiedostoista.

Suojautumiseksi:

- Sähköpostiviestien linkkejä ei pidä klikkailla harkitsemattomasti, eikä suorittaa tiedostoja tai ladata liitteitä miettimättä niiden tarkoitusta tai tarpeellisuutta.

- Sähköpostitse saapuvan epätyypillisen pyynnön tai sisällön kanssa tulisi olla tarkkana, eikä omia arkaluontoisia henkilötietoja tulisi lähettää sähköpostilla huolimattomasti.

- Käyttäjän tulisi tarkkailla saako hän epätavallisia viestejä, ponnahdusikkunoita tai pyyntöjä verkkopankkiin tai muihin talouspalveluihin kirjautuessa.

- Verkkosivun ulkoasu tai osoite on hyvä myös tarkistaa muutosten varalta, jos sivusto herättää epäilyksiä.

- Mobiilisovellusten lataaminen tulisi tehdä vain luotetuista lähteistä, eikä koskaan sovelluskaupan ulkopuolelta.

- Huolehdi varmuuskopioiden olemassaolosta ja ajantasaisuudesta, pankkitroijalaiset voivat levittää myös kiristyshaittaohjelmia.

Ajankohtaiset huijaukset

Tässä koosteessa kerromme kuluneen viikon aikana Kyberturvallisuuskeskukselle ilmoitetuista ajankohtaisista huijauksista.

Toimi näin, jos tulit huijatuksi

- Ota viipymättä yhteys pankkiisi, jos olet tehnyt huijauksen perusteella maksun, rikollinen on päässyt verkkopankkiisi tai saanut maksukorttitietosi käsiinsä.

- Tee rikosilmoitus poliisille. Voit tehdä sähköisen rikosilmoituksen verkossa. (Ulkoinen linkki)

- Voit ilmoittaa asiasta myös Kyberturvallisuuskeskukselle.

- Ohjeet tietovuodon uhrille (Ulkoinen linkki)

Tutustu keinoihin tunnistaa ja suojautua nettihuijauksilta

Tutustu Viikkokatsaukseen

Tämä on Kyberturvallisuuskeskuksen viikkokatsaus (raportointijakso 12.09.-18.09.2025). Viikkokatsauksessa jaamme tietoa ajankohtaisista kyberilmiöistä. Viikkokatsaus on tarkoitettu laajalle yleisölle kyberturvallisuuden ammattilaisista tavallisiin kansalaisiin.