Tietoturva Nyt!

Tällä viikolla kerromme neuvoja huijausten uhreille avun saamiseksi ja muistutamme ylläpitäjiä DNS:stä huolehtimisesta. Muina aiheina OTKES:in raportti Helsingin tietomurrosta, päivitetty ohje tietoturvallisuuden arviointilaitosten toiminnasta ja näkökulmia viimeviikkoisesta pilvipalvelujen kriteeristöt ja arviointi -tilaisuudesta.

Tällä viikolla katsauksessa käsiteltäviä asioita

- Mistä apua, jos tulee huijatuksi netissä?

- DNS-ylläpitäjä: Muista siivota DNS:äsi, estä alidomainien kaappaukset

- OTKES julkaisi raportin Helsingin tietomurrosta

- Tietoturvallisuuden arviointilaitosten toimintaa koskeva ohje on päivitetty

- Pilvipalvelujen kriteeristöt ja arviointi -tilaisuus kokosi pilvipalveluntarjoajat ja viranomaiset yhteen

Mistä apua, jos tulee huijatuksi netissä?

Verkossa huijatuksi joutuminen ei ole leikin asia. Uhri voi menettää rahansa tai henkilökohtaisia, arkaluonteisia tietoja. Rikoksen uhri voi menettää myös mielenrauhansa ja turvallisuuden tunteensa. Vahinkojen minimoimiseksi täytyy toimia nopeasti. Artikkelissa kerromme, miten tehdä ihan ensimmäiseksi, kun huomaa tai epäilee tulleensa huijatuksi sekä siitä, mistä huijatuksi tullut voi saada apua niin teknisiin, taloudellisiin kuin mielen hyvinvoinnin kysymyksiin. Artikkelin tekoon osallistui laaja joukko toimijoita, jotka yhteistyössä etsivät keinoja lisätä tietoisuutta verkkohuijauksista.

DNS-ylläpitäjä: Muista siivota DNS:äsi, estä alidomainien kaappaukset

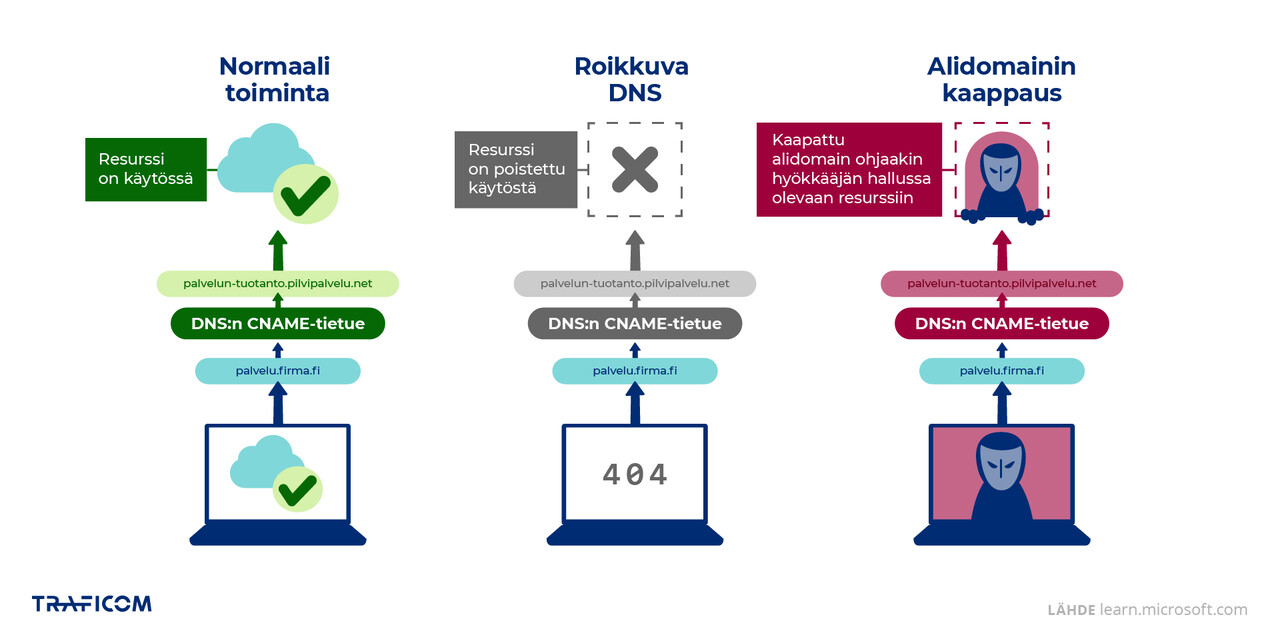

DNS-tietue (Domain Name System record) on määritelmä, joka kertoo, minne verkkotunnukseen liittyvä liikenne ohjataan. Verkkotunnuksen DNS vyöhyketietojen CNAME-tietue sisältää toisen verkkotunnuksen. Se siis kertoo, mistä resurssista (esim. palvelin, pilvipalvelu) käyttäjän syöttämän verkko-osoitteen sisältö tarjotaan.. MX-tietue on osa DNS-tietuetta ja se määrittää sähköpostipalvelimen, joka vastaanottaa viestejä verkkotunnuksen puolesta.

Huonosti hallitut tai vanhentuneet DNS-tietueet voivat altistaa organisaation DNS-dangling -haavoittuvuuden hyväksikäyttölle ja tätä kautta aiheuttaa vahinkoa organisaatiolle tai sen asiakkaille ja sidosryhmille. Pidä huolta domainien elinkaaresta ja muista poistaa tarpeettomat ja käyttämättömät DNS-tietueet käytöstä.

DNS-dangling tapahtuu, kun verkkotunnuksen DNS-tietue osoittaa ulkopuoliseen palveluun jota ei ole enää olemassa, mutta DNS-tietuetta ei ole poistettu. Kyseessä voi olla esimerkiksi pilvipalvelun kautta tarjottu palvelu, joka on sittemmin lopetettu. Kun DNS-tietueen CNAME-tietoja ei poisteta, vanha alidomain jää ikään kuin roikkumaan verkkoon. Tämä mahdollistaa alidomainin kaappauksen. Jos roikkuva MX-tietue kaapataan, voi hyökkääjä lähettää ja vastaanottaa sähköposteja kyseisen verkkotunnuksen nimissä.

Alidomainin kaappaus tapahtuu kun hyökkääjä löytää yrityksen roikkumaan jääneen alidomainin ja rekisteröi itselleen sen resurssin, johon DNS-tietue osoittaa. Tämä ei vaadi hyökkääjältä pääsyä organisaation DNS:än hallintaan. Kaapattua subdomainia voi käyttää moneenkin pahantahtoiseen asiaan verkossa. Kaappauksen voi estää huolehtimalla organisaation DNS-tietueiden ajantasaisuudesta.

Alidomainin kaappaminen voi aiheuttaa esimerkiksi seuraavia riskejä:

- Verkkopalveluiden kaappaaminen (subdomain takeover)

- Haitallisten sivustojen esiintyminen yrityksen nimissä

- Asiakastietojen kalastelu

Toimi näin:

- Poista turhat DNS-tietueet.

- Seuraa alidomainien tilaa säännöllisesti.

- Varmista että DNS-hallinta on keskitetty ja hallinnalla on vastuuhenkilöt.

- Tarkista irrotetut palvelut DNS-kirjauksista (esim. AWS, Github).

OTKES julkaisi raportin Helsingin tietomurrosta

Onnettomuustutkintakeskus järjesti 17.6.2025 tiedotustilaisuuden Helsingin tietomurtoon liittyen ja julkisti samalla raportin tapauksesta. Raportilla kuvataan seikkaperäisesti mitä Helsingin kaupungin kasvatuksen ja koulutuksen toimialalla tapahtui keväällä 2024. Myös Tietosuojavaltuutetun toimisto julkaisi tiedotteen aiheeseen liittyen.

Yhdelle organisaatiolle sattunut vakava poikkeama tarjoaa muille arvokkaita oppeja, jotka on syytä ottaa vakavasti ja käydä lävitse oman organisaation sisällä. Tässä muutamia nostoja Kyberturvallisuuskeskuksen näkökulmasta:

- Tiedä mitä laitteita ja tuotteita organisaatiollasi on käytössä, etenkin verkon reunalla

- Päivitä laitteet säännöllisesti ja korvaa vanhentuneet ajoissa uusilla ratkaisuilla

- Huolehdi, että verkon reunalaitteilla on käytössä monivaiheinen tunnistautuminen tai jokin muu turvallinen tapa tunnistautumiseen

- Monitoroi ympäristöä vähintään kriittisten laitteiden osalta

- Harjoittele säännöllisesti, jotta kriittiset havainnot huomataan ajoissa ja niihin reagoidaan asianmukaisella tavalla

Moni viime vuosien vakava tietomurto on aiheutunut vanhentuneesta tai päivittämättömästä laitteesta.

Verkon reunalla olevat laitteet tulee korvata, kun niiden tekninen käyttöikä (End of Life) päättyy. Vastaavasti uusimmat päivitykset on syytä asentaa nopealla aikataululla, kriittiset haavoittuvuuskorjaukset välittömästi. Hyökkääjät hyväksikäyttävät haavoittuvuuksia nopeammin kuin koskaan. Haavoittuvat verkon reunalaitteet aiheuttavat Suomessa vuosittain monia vakavia tietomurtoja.

Tietoturvallisuuden arviointilaitosten toimintaa koskeva ohje on päivitetty

Liikenne- ja viestintävirasto Traficom on julkaissut päivitetyn ohjeen tietoturvallisuuden arviointilaitosten toiminnasta. Uudistettu ohje sisältää muun muassa NIS2-direktiiviin liittyviä päivityksiä sekä ohjeistusta salaustuotearviointipätevyyden hakemisesta.

Tietoturvallisuuden arviointilaitokset ovat Liikenne- ja viestintävirasto Traficomin hyväksymiä yrityksiä, jotka voivat arvioida valtionhallinnon viranomaisten tietojärjestelmien ja tietoliikennejärjestelyjen tietoturvallisuuden vaatimustenmukaisuutta.

Arviointilaitosohje on päivitetty ja uusi versio on julkaistu 13.6.2025. Uusi ohje on voimassa julkaisupäivästä lukien ja se on saatavilla Traficomin Kyberturvallisuuskeskuksen verkkosivuilta.

Arviointilaitosohjetta voivat hyödyntää niin tietoturvallisuuden arviointilaitokset kuin heidän arviointipalveluitaan käyttävät tai käyttöä suunnittelevat asiakkaat. Ohje on myös vapaasti käytettävissä arviointilaitostoiminnasta sekä muuten aiheesta kiinnostuneille.

Pilvipalvelujen kriteeristöt ja arviointi -tilaisuus kokosi pilvipalveluntarjoajat ja viranomaiset yhteen

Kyberturvallisuuskeskus järjesti pilvipalveluiden tarjoajille suunnatun tilaisuuden, jossa esiteltiin tietojärjestelmien arviointi- ja hyväksyntätoiminnan kriteeristöjä sekä arviointiprosessia. Tilaisuus oli tarkoitettu pilvipalveluiden tuottajille, joilla on tavoitteena tarjota sellaisia palveluita joissa tullaan käsittelemään kansallista- tai kansainvälistä turvallisuusluokiteltua tietoa sähköisessä muodossa.

Tilaisuudessa kuultiin Valtiovarainministeriön ajankohtaiskatsaus pilvipalveluiden edistämistyöstä julkishallinnossa. Tämän jälkeen Kyberturvallisuuskeskuksen asiantuntijat pitivät omat esityksensä arviointitoiminnasta pilviympäristössä sekä kriteeristöjen määrittelyn tilanteesta. Lopuksi keskusteltiin yhdessä aiheesta sekä pohdittiin etenemistä ja yhteistyön malleja jatkossa.

Muutamia keskeisiä nostoja esityksistä

- Pilvipalveluiden käyttö edistää julkishallinnon digitalisaatiota. Kansallisen turvallisuusluokitellun tiedon käsittelyssä ei pilvipalveluiden käytölle ole lainsäädännöllistä estettä. Kuitenkin eri pilvipalveluiden ratkaisut eroavat toisistaan, joten on tapauskohtaisesti arvioitava miten erilaisten pilvipalveluiden riskien hallintakeinot riittävät ja sopivat viranomaisen tarpeisiin.

- Sääntely ja vaatimukset pohjautuvat riskiperustaisuuteen. Viranomaisen riskienhallintaa tuetaan arvioinnilla. Hyväksynnällä varmistutaan siitä, että tietojärjestelmässä saavutetaan sen koko elinkaaren ajan riskeihin nähden riittävä suojaamisen taso. Akkreditointi on pakollinen useimmissa turvallisuusluokiteltua kansainvälistä tietoa käsittelevissä järjestelmissä.

- Kyberturvallisuuskeskus tuntee tietojärjestelmien riskit hyvin. Neuvomme ja tuemme organisaatioita tarvittaessa jo kehitysprosessin alkuvaiheista alkaen. Pilvipalveluihin sovelletaan samoja vaatimuksia, säädöksiä ja arviointimenetelmiä kuin muihinkin teknologiavaihtoehtoihin. Pilvipalvelulla on omia erityispiirteitään jotka tulee huomioida, kuten jaettu vastuu, infran ohjelmistopohjaisuus sekä rajat ylittävä ja muuttuva tekninen ympäristö.

- Traficom on käynnistänyt vuonna 2024 pilvipalveluiden turvallisuuden arviointikriteeristön (PiTuKri) kehityshankkeen. Pilvikriteeristön kehittäminen on käynnissä yhteistyössä Valtiovarainministeriön kanssa ja sidosryhmiä kuullaan työn edetessä.

Tilaisuuden järjestäjänä toimi Kyberturvallisuuskeskuksen Arvioinnit-osasto, joka toimii kansallisena turvallisuusjärjestelyjen hyväksyntäviranomaisena (SAA, Security Accreditation Authority). Hyväksyntäviranomaisen tehtäviin kuuluu EU:n ja Naton turvaluokiteltua tietoa käsittelevien tietojärjestelmien hyväksynnät, sekä kansallista turvaluokiteltua tietoa käsittelevien järjestelmien arviointipalvelu. Palvelua tarjotaan sekä yrityksille että viranomaisille.

Tilaisuus järjestettiin 11.6. ja siihen osallistui edustajia noin 40 organisaatiosta. Aihe selvästi kiinnosti ja esitetyt kysymykset ja kommentit olivat asiantuntevia. Esitysmateriaaleja voi tiedustella ncsa(@)traficom.fi osoitteesta.

Ajankohtaiset huijaukset

Tässä koosteessa kerromme kuluneen viikon aikana Kyberturvallisuuskeskukselle ilmoitetuista ajankohtaisista huijauksista.

Toimi näin, jos tulit huijatuksi

- Ota viipymättä yhteys pankkiisi, jos olet tehnyt huijauksen perusteella maksun, rikollinen on päässyt verkkopankkiisi tai saanut maksukorttitietosi käsiinsä.

- Tee rikosilmoitus poliisille. Voit tehdä sähköisen rikosilmoituksen verkossa. (Ulkoinen linkki)

- Voit ilmoittaa asiasta myös Kyberturvallisuuskeskukselle.

- Ohjeet tietovuodon uhrille (Ulkoinen linkki)

Tutustu keinoihin tunnistaa ja suojautua nettihuijauksilta

Haavoittuvuudet

CVE: CVE-2025-23121, CVE-2025-24286 & CVE-2025-24287

CVSS: 9.9

Mikä: Useita kriittisiä haavoittuvuuksia, jotka altistavat laitteen tietomurrolle.

Tuote: VeeAm

Korjaus: Päivitä Veeam Backup & Replication versioon 12.3.2 (build 12.3.2.3617).

CVE: CVE-2025-5349 & CVE-2025-5777

CVSS: 9.3

Mikä: Haavoittuvuudet mahdollistavat pääsynhallinnan kiertämisen.

Tuote: Citrix

Korjaus: Valmistaja kehottaa NetScaler ADC:n ja NetScaler Gatewayn asiakkaita asentamaan kyseiset päivitetyt versiot mahdollisimman pian.

Tutustu Viikkokatsaukseen

Tämä on Kyberturvallisuuskeskuksen viikkokatsaus (raportointijakso 13.06.-18.06.2025). Viikkokatsauksessa jaamme tietoa ajankohtaisista kyberilmiöistä. Viikkokatsaus on tarkoitettu laajalle yleisölle kyberturvallisuuden ammattilaisista tavallisiin kansalaisiin.