Tietoturva Nyt!

Microsoft 365 -tilejä murretaan jatkuvasti onnistuneiden tietojenkalastelujen seurauksena. Tietojenkalasteluviestit ovat laadukkaita ja usein erityisen petollisia siksi, että ne voivat tulla murretulta yhteistyökumppanin tililtä. M365-tilimurtojen uhka säilyy ja siksi organisaatioilla ja yrityksillä on erityinen vastuu M365-ympäristön suojaamisessa. Tilimurron seuraukset voivat olla vakavia: mainehaittaa, laskutuspetoksia ja tietojenkalastelua organisaation nimissä, arkaluonteisten tietojen vuotaminen tai jopa koko organisaation tärkeiden tietojen päätyminen rikollisten käsiin.

Tietojenkalasteluviestit voivat olla vaikeita tunnistaa

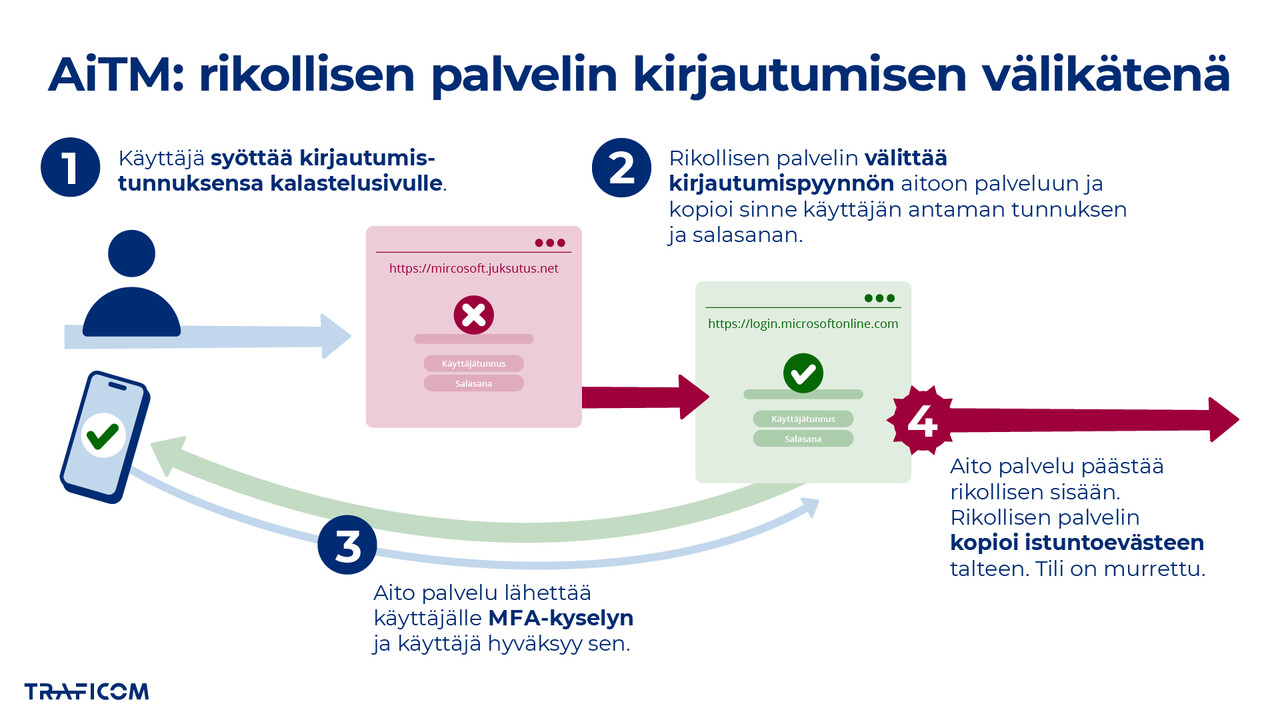

Microsoft 365 -tilimurtoja tapahtuu kaikilla sektoreilla ja kaikenkokoisilla toimijoilla, jotka käyttävät M365-ympäristöä. M365-tilimurron seurauksena rikolliset lähettävät usein jatkokalasteluviestejä murretulta tililtä. Viesteissä saatetaan käyttää tiedostonjakolinkkiä tiedostoon, joka on tallennettu esimerkiksi murretun tilin OneDrive for Business-tiedostopalveluun. Näin viesti saapuu mahdollisesti tunnetulta taholta ja se voi sisältää linkin oikeaan tiedostoon. Linkkiä klikatessa käyttäjä ohjataan kuitenkin rikollisten hallussa olevalle tietojenkalastelusivulle, joka muistuttaa oikeaa kirjautumisikkunaa. Rikollisten on jopa mahdollista ohittaa monivaiheisen tunnistautuminen (MFA- Multi factor authentication) AiTM-tekniikkaa käyttämällä.

Koska viestit voivat tulla tunnetulta lähettäjältä ja sisältää aidon tiedostolinkin, joka voi johtaa erittäin uskottavalle huijaussivulle, käyttäjän voi olla äärimmäisen vaikea havaita, että kyse on huijauksesta. Huijauksen havaitsemista vaikeuttaa myös mahdollinen aito monivaiheisen tunnistautumisen (MFA) pyyntö, jonka rikollinen voi ohittaa AiTM-tekniikkaa käyttäen. Tästä syystä on tärkeää, että yritykset ja organisaatiot ottavat käyttöön kaikki mahdolliset suojausmenetelmät M365-ympäristön suojaamiseksi.

Mitä tilimurrosta voi seurata?

Jos hyökkääjä saa haltuunsa käyttäjän tunnukset, tämä pääsee murretulle käyttäjätilille samoilla oikeuksilla kuin oikea käyttäjä. Tämä tarkoittaa sitä, että hyökkääjällä on pääsy Microsoft 365 -ympäristön sähköpostiin, SharePoint Online -, OneDrive for Business -, Teams- ja Azure-palveluihin. Seuraukset voivat olla vakavia: mainehaittaa, laskutuspetoksia ja tietojenkalastelua organisaation nimissä, arkaluonteisten tietojen vuotaminen tai jopa koko organisaation tärkeiden tietojen päätyminen rikollisten käsiin. Hyökkääjä voi myös asentaa maksullisen palvelun uhrin Azure-palveluun, josta pilvipalveluntarjoaja sitten laskuttaa uhria. Laskut voivat olla jopa kymmeniä tuhansia euroja vuorokaudelta.

Tämän hetken M365-tilimurtoihin liittyviä ilmiöitä

Yrityksiin kohdistuneiden Microsoft 365 -tietomurtojen seurauksena on tehty suunnitelmallisia laskutuspetoksia. Eräässä tapauksessa hyökkääjä anasti yrityksen työntekijän sähköpostitilin tunnukset ja tutki ympäristöä 3-4 kuukauden ajan valmistellen laskutuspetosta. Murrettujen M365-tilien tunnuksia voidaan myös laittaa rikollisten toimesta myyntiin pimeän verkon tietovuotofoorumeille heti onnistuneen tietojenkalastelun jälkeen. Hyökkääjää voi ensin varmistaa pääsyn ympäristöön, jonka jälkeen tunnukset myydään.

Jos hyökkääjä ei löydä laskutuspetoksen mahdollisuutta tai petos on onnistuneesti tehty, voi tämä lähettää uhrin sähköpostista hänen kontakteilleen jopa tuhansia jatkokalasteluviestejä. Hyökkääjä voi myös ohjata kalasteluviestejä koskevat kysymykset itselleen sähköpostisääntöjen avulla ja vakuutella, että viesti on aito ja turvallinen. Jatkokalastelukampanjan avulla hyökkääjä voi onnistua murtamaan uusia M365-tilejä uusista organisaatioista.

M365-tietomurroissa on nähty myös muita variaatioita. Joihinkin organisaatioihin kohdistuneiden tietomurtojen seurauksena on lähetetty poliisi-aiheista kiristysviestiä. Tämän tyylisissä tietomurrossa on myös lisätty sähköpostisääntö, joka ohjaa kaikki saapuvat viestit poistetut-kansioon, merkitsee ne luetuksi ja välittää viestit myös hyökkääjän omaan osoitteeseen. Lisäksi M365-tunnuksia on kalasteltu myös tekstiviestitse. Lähettäjä on voinut luoda itselleen tekaistun lähettäjän tunnistamiseen käytetyn SMS Sender ID:n. Viesteissä on usein linkki tiedostonjakopalveluun samoin kuin sähköpostitse tulleissa kalasteluviesteissä.

M365-tilimurroissa käytettyjä tekniikoita

Monivaiheisen tunnistautumisen ohittava adversary-in-the-middle (AiTM) -tekniikka on yleistynyt Microsoft 365 -käyttäjätunnusten kalastelussa. Linkki ohjaa aitoa kirjautumissivua jäljittelevälle kalastelusivustolle. Uhrin syöttäessä kalastelusivustolle tietoja, välitetään ne eteenpäin rikollisen palvelinten läpi varsinaiseen kirjautumisportaaliin. Samassa ketjussa uhrin monivaiheisen tunnistautumisen tiedot välitetään oikeaan kirjautumisportaaliin. Onnistuneen kirjautumisen jälkeen rikollisella on hallussaan toimiva istuntoeväste, jolla voi huomaamatta kirjautua ilman MFA:ta uhrin tilille.

Hyökkääjä voi rekisteröidä itselleen "typosquatting"-verkkotunnuksen, jonka kautta tämä ohjaa kontaktin kanssa käytävää keskustelua. Typosquatting-verkkontunnus tarkoittaa verkkotunnusta, joka on tarkoituksella rekisteröity muistuttamaan toista, yleensä tunnettua verkkontunnusta. Esimerkiksi Traficomin osoitteesta TRAFICOM.FI tehdystä typosquatting-verkkotunnuksesta voisi olla esimerkiksi TRAFlCOM.FI (iso i-kirjain korvattu pienellä l-kirjaimella) tai TRAFICOM.net.

Hyökkääjä voi luoda uhrin sähköpostiin säännön, jolla se käsittelee kontaktin lähettämät sähköpostit ja ohjaa ne pois uhrin näkyvistä. Hyökkääjä voi myös välittää kontaktin lähettämät sähköpostit typosquat-verkkotunnuksen sähköpostiosoitteeseen. Hyökkääjä voi käyttää uhrin tekemiä sähköpostiviestejä, lisätä niihin esimerkiksi haitallisen linkin ja lähettää viestin edelleen kontaktille. Viesti ei välttämättä herätä epäilyksiä vastaanottajassa, sillä se tulee tunnetulta lähettäjältä ja jopa viestin sisältö voi olla aitoa. Tätä keinoa hyödyntämällä hyökkääjä voi pyrkiä esimerkiksi vaihtamaan tilinumeron viestissä olevaan laskuun ja näin ohjata maksetut varat hallussaan olevalle tilille.

Yritys: näin voit suojautua M365-tilimurroilta!

Perinteiset salasanat sekä monivaiheinen tunnistautuminen eivät enää yksin riitä estämään kalasteluhyökkäyksiä tai tietomurtoja. Salasanat ovat edelleen yksi suurimmista turvallisuusriskeistä, sillä ne ovat helppo kohde sieppauksille ja väärinkäytöksille. Lisäksi suurimmassa osassa Suomessa tapahtuvista Microsoft 365 -tunnusten kalasteluja käytetään AiTM-kalastelua, eli monivaiheisen tunnistautumisen ohittavaa adversary-in-the-middle (AiTM) -tekniikkaa.

Voit lisätä suojaa omaan Microsoft 365 -ympäristösi seuraavilla keinoilla (linkkejä ohjeisiin sivun lopussa olevasta laatikosta):

- Salasanattomat kirjautumismenetelmät, kuten FIDO2-avainperustainen tunnistautuminen (esimerkiksi Windows Hello for Business) vähentävät merkittävästi riskiä sille, että tunnukset tai MFA-koodit joutuvat vääriin käsiin.

- Monivaiheinen todennus on edelleen välttämätön, sillä se mahdollistaa ehdollisen käytön avulla tiukemmat kirjautumisvaatimukset. Verkossa henkilön tunnistaminen vaatii aina useampaa kuin yhtä todentamismenetelmää, jotta varmistutaan oikeasta käyttäjästä.

- Ehdolliset käyttöoikeuskäytännöt (Conditional Access Policies) toimivat palomuurin tavoin. Voit määrittää, millä ehdoilla Microsoft 365 -ympäristöösi voidaan kirjautua. Ehdollisilla käyttöoikeuskäytäntöjen avulla voit hallita, mistä laitteista tai sijainneista käyttäjät voivat käyttää resurssejasi ja voit määrittää, mitä todennusmenetelmiä niiden käyttämiseen vaaditaan. Ehdollisilla käyttöoikeuksilla tarkoitetaan jos-niin -lausekkeita. Ehtolausekkeiden avulla voidaan päättää, mitä käyttöoikeuksien hallintamenetelmiä käytetään eri tilanteissa. Käytäntö voi vaatia lisätodennusta tai estää käyttöoikeuden kokonaan.

- Määritä, mistä Microsoft 365:een voidaan kirjautua. Määritetyt sijainnit ovat tärkeä osa ehdollisten käyttöoikeuskäytäntöjen luomista. Niiden avulla voit määritellä maita tai IP-osoitealueita, joita käytetään ehtona käytännöissä. Yleinen käytäntö on estää pääsy Microsoft 365:een kaikista maista lukuunottamatta niitä maita, joissa organisaatiosi käyttäjät työskentelevät. Useimmiten hyökkääjän kirjautumiset tapahtuu ulkomailta.

- Estä hyökkääjää asentamasta sovelluksia organisaation Microsoft 365 -ympäristöön ottamalla käyttöön Admin Consent Workflowilla Microsoft Entra ID:ssä ja Microsoft 365:ssa

- Estä viestien sääntöpohjainen automaattinen välittäminen organisaatiosta ulos

- Estä hyökkääjiä lähettämästä kalasteluviestejä Microsoft 365 DirectSend -palvelun kautta

- Tarkista Entra ID:n asetukset ja aseta ne tietoturvapolitiikan mukaiseksi

Miten toimia tietomurron sattuessa

Yrityksen kannattaa laatia selkeät ohjeet siitä, kuinka toimia Microsoft 365 -tiliin kohdistuvan tietomurron sattuessa. Toimintamalleja on suositeltavaa harjoitella etukäteen: miten toimitaan, jos yrityksen M365-tili murretaan, kuinka tutkinta toteutetaan ja minne tapahtumasta tulee tehdä ilmoitus.

Kun selviää, millaisella kalasteluviestillä uhrin tunnukset on saatu haltuun, on tärkeää toimittaa kyseinen viesti Kyberturvallisuuskeskukselle. Viestistä löytyy yleensä myös linkki kalastelusivulle. Voit toimittaa viestin Kyberturvallisuuskeskukselle lomakkeen kautta tai sähköpostitse osoitteeseen cert@traficom.fi.

Kyberturvallisuuskeskus tutkii viestin ja havaitessaan sen haitalliseksi, ilmoittaa kalastelusivun palveluntarjoajalle, jotta tämä voi ryhtyä tarvittaviin toimiin sivuston sulkemiseksi. Tällä voidaan ehkäistä uusia tietomurtoja, sillä hyökkääjän on rakennettava kokonaan uusi sivu ja uudet linkit jatkaakseen rikollista toimintaa. Jo lähetetyt kalasteluviestit menettävät tehonsa, kun niiden sisältämä linkki on poistettu käytöstä.