Informationssäkerhet Nu!

Det här är Cybersäkerhetscentrets veckoöversikt (rapporteringsperiod 10–16.2.2023). Vår veckoöversikt innehåller information om aktuella cyberfenomen. Veckoöversikten är avsedd för alla från cybersäkerhetsexperter till vanliga medborgare.

I denna veckas översikt behandlas följande

- PowerApps-nätfiskekampanj har fått omfattande spridning och är aktiv

- Romansbedrägerier pågår även i Google Chat-tjänsten

- Cybersäkerhetscentret verkar i flera samarbetsnätverk – social- och hälsovårdssektorns nätverk i strålkastarljuset

- Rapport av CERT-EU och ENISA om fortlöpande verksamhet av cyberhotsaktörer

- Uppdateringstisdagen medförde korrigeringar för flera sårbarheter

PowerApps-nätfiskekampanj har fått omfattande spridning och är aktiv

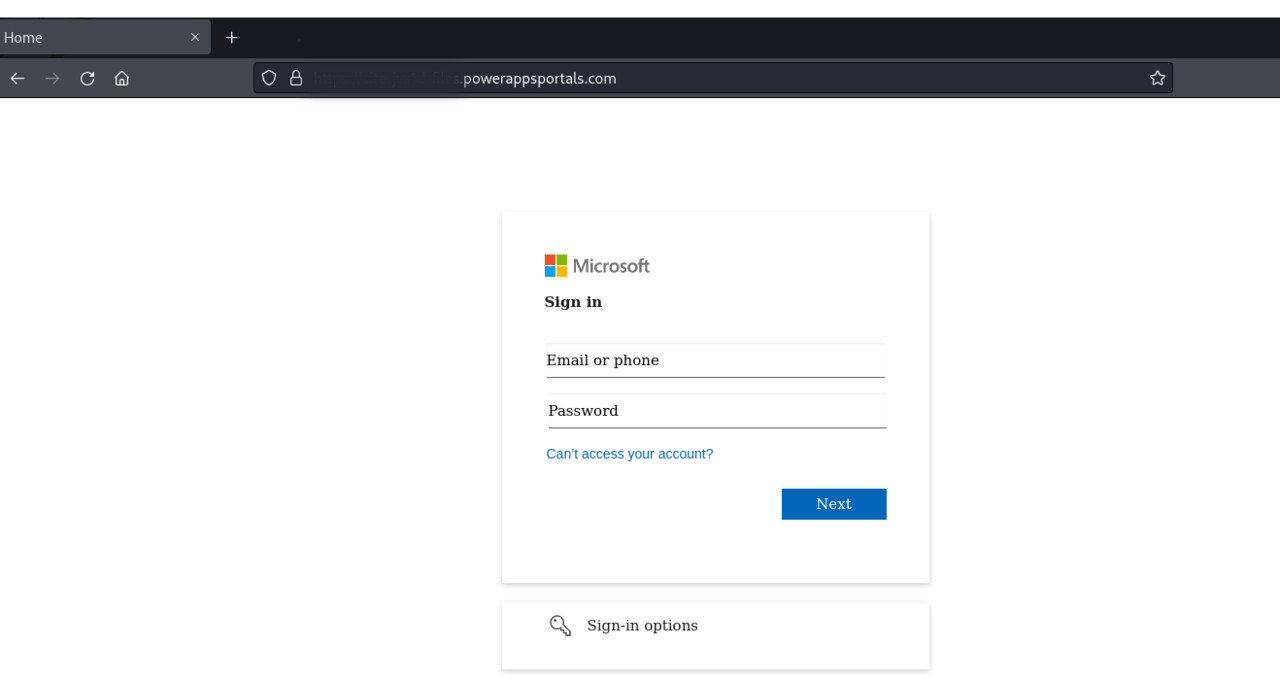

I synnerhet bland organisationer har under de senaste veckorna spridits en nätfiskekampanj som utnyttjar Microsofts PowerApps-portal. I kampanjen har skickats tusentals nätfiskemeddelanden till ett stort antal organisationer. PowerApps-portalen är en applikationsplattform till exempel för att skapa webbplatser eller andra webbtjänster.

Nätfiskemeddelanden vidarebefordras i synnerhet från tidigare hackade konton. Meddelandena handlar ofta om krypterad e-post, säkerhetspost eller dokument som förutsätter att användaren anger sina inloggningsuppgifter till e-posten för att läsa dem. Inloggningsuppgifter som matas in på dessa webbsidor går i själva verket till kriminella som kan använda uppgifterna till exempel för att vidarebefordra nätfiskemeddelanden.

Nätfiskemeddelanden och nätfiskewebbplatser är ofta trovärdigt gjorda. Webbplatserna kan till och med ha logotyp av avsändarorganisationen eller företaget som erbjuder säkerhetsposttjänsten. För upprätthållande av nätfiskewebbplatser används Microsofts PowerApps-portal, så en webbläsare varnar inte nödvändigtvis om en skadlig webbplats. Därför rekommenderar vi att användare verkligen noggrant kontrollerar vart de i verkligheten loggar in.

Nätfiskemeddelanden skickas ofta från hackade e-postkonton till tidigare kontakter och personer i kontaktuppgifterna. Därför kan ett meddelande verka trovärdigt och meddelanden sprids snabbt. Om du som mottagare får ett nätfiskemeddelande innebär det inte att meddelandet är riktat speciellt till dig. Om du får ett misstänkt meddelande som ser ut att innehålla ett konfidentiellt meddelande eller dokument bör du kontrollera vart länken i meddelandet leder.

”Om länken leder till en webbplats du inte känner igen är det lönt att försöka kontakta avsändaren via en annan kommunikationskanal, till exempel via telefon och försäkra sig om att meddelandet är äkta”, råder Cybersäkerhetscentrets informationssäkerhetsexpert Olli Hönö.

SÅ HÄR KAN DU BEDÖMA PÅLITLIGHETEN FÖR EN WEBBPLATS

Adressen i webbläsarens adressfält anger exakt på vilken webbplats du är. Det är den entydigaste och säkraste av identifieringsmetoderna. Problemet är att komma ihåg rätt adress till inloggningswebbplatsen och jämföra den med eventuellt bedrägeri. I oklara situationer är det inte lönt att mata in sina inloggningsuppgifter på webbplatsen, utan öppna den rätta webbplatsen till exempel via bokmärken eller historiken. Webbplatsens grafiska utseende kan vara en perfekt kopia av den verkliga webbplatsen, så därför är utseendet inte en pålitlig identifikationsfaktor. Vid komplicerade nätfiskemodeller kan den äkta webbplatsens innehåll kopieras i realtid från originalwebbplatsen till nätfiskewebbplatsen, varvid det är omöjligt att urskilja skillnaden på basis av utseendet.

Vid bedömning av en webbsidas pålitlighet kan flera mindre faktorer och summan av dem ha en avgörande betydelse.

- Skrivfel

- Misstänkt innehåll eller snokande frågor.

- Hur man hamnade på webbplatsen (e-postlänk, vidarebefordring osv.)

- Logotypers och utseendets grafiska stil.

- Identifiering av kontaktuppgifter och bakgrundsaktörer.

- Visste du att du kan anmäla misstänkta webbplatser till oss.

Romansbedrägerier pågår även i Google Chat-tjänsten

Romansbedrägerier är bekanta redan sedan länge och bedragarna använder fortfarande den metoden för bedrägerier, även över statsgränser. Det är fråga om ett brott och vem som helst kan falla offer för bedrägeri. Bedrägeriet handlar om att en för offret okänd person närmar sig via en social medieplattform och börjar skapa en relation till offret. Bedragarna är vanligen mycket skickliga på att skapa mänskliga relationer över nätet och målet är vanligen att utnyttja offret ekonomiskt eller få tillgång till personuppgifter. De använder mycket tid för att bygga upp ett förtroende och att det framskrider långsamt kan leda till att det inte hinner uppstå misstankar om meddelandeavsändarens avsikter.

En bedragare kan närma sig sitt offer i vilken social medietjänst som helst. Cybersäkerhetscentret känner till fall där bedragaren har strävat efter att överföra diskussionen till en tjänst där bedragaren kan få mer information om offret eller till en plattform där bedragaren har möjlighet att effektivt dölja sin rätta identitet. En av dessa plattformar är Google Chat-tjänsten. Att använda kommunikationsapplikationen kräver inget annat än att skapa ett nytt Google-konto, så det är lätt för en bedragare att skapa ett nytt konto med falsk identitet och dölja sin rätta identitet. När en bedragare ber att fortsätta diskussionen i Google Chat-tjänsten får bedragaren uppgifter om offrets e-postadress. E-postadressen kan innehålla uppgifter om offret som är viktiga för bedragaren, såsom för- och efternamn samt ibland även födelsetid. Med uppgifterna är det möjligt att ta reda på mer information om offret och även rikta in bedrägeriet bättre.

Cybersäkerhetscentret verkar i flera samarbetsnätverk – social- och hälsovårdssektorns nätverk i strålkastarljuset

Nätverksbaserat samarbete är en av Cybersäkerhetscentrets väsentliga serviceuppgifter. Via nätverken får Cybersäkerhetscentret värdefull förstahandsinformation om läget och trenderna för cybersäkerheten i samhället. I nätverken sker utbyte av mångfacetterad information om både akuta cyberrisker och långsiktig beredskap.

I Finland och internationellt samarbetar man på flera fronter för att förbättra cybersäkerheten inom social- och hälsovårdssektorn. Cybersäkerhetscentret medverkar i flera nätverk, varav det faciliterar en del själv och deltar som inbjuden i en del. En stor del av samarbetet sker i frivilliga sammanslutningar. Cybersäkerhetscentret har även en roll inom sektorns myndighetssamarbete.

Rapport av CERT-EU och ENISA om fortlöpande verksamhet av cyberhotsaktörer

Europeiska unionens cybersäkerhetsbyrå (ENISA) och CERT-EU publicerade tillsammans en rapport för att varna om fortlöpande verksamhet av vissa hotaktörer. Enligt rapporten har aktiviteter av hotaktörer observerats i flera organisationer inom Europeiska unionen.

I rapporten framkommer flera hotaktörer i anslutning till Kina, till exempel APT27, APT30, APT31 och Gallium. Olika informationssäkerhetsföretag har dessutom bedömt att Ke3chang och Mustang Panda hänförs till Kina.

ENISA OCH CERT-EU uppmuntrar starkt alla organisationer inom offentliga och privata sektorn i EU att tillämpa rekommendationerna som uppräknas i publikationen.

Uppdateringstisdagen medförde korrigeringar för flera sårbarheter

Sedan 2003 har den andra tisdagen i varje månad varit ”Patch Tuesday”. Det är då till exempel Microsoft publicerar uppdateringar för att korrigera sårbarheter som påverkar säkerheten för Windows, Office och andra produkter relaterade till dem. Uppdateringstidtabellen möjliggör bättre förutsägelse och planering, när man kan förvänta sig uppdateringar en viss dag. Även stora aktörer som Adobe och SAP har tagit i bruk samma tidtabell. Senaste "Patch Tuesday” var den 14 februari 2023, i mängden av uppdateringar erbjuds åtgärder till exempel för tre redan använda nolldagarssårbarheter.

Termen nolldagarssårbarhet betyder att programleverantören eller utvecklaren har observerat felet nyligen. Tiden för att korrigera problemet är ”noll dagar” innan sårbarheten publiceras.

Enbart Microsoft har publicerat nästan 80 korrigeringar, även till exempel SAP, Citrix, Adobe och Siemens har publicerat egna korrigeringar. Vi rekommenderar att man bekantar sig med publicerade korrigeringsuppdateringar och installerar uppdateringarna.

Prenumerera på Cybersäkerhetscentrets nyhetsbrev eller RSS-flöden för att få information genast när den publiceras.